20 legjobb WiFi hackereszköz PC-re (2022)

A hackelésnek(Hacking) , ahogy a szó sugallja, semmi köze semmi etikushoz. A hackelés(Hacking) erőszakos behatolás valakinek a rendszerébe csalárd gondolkodásmóddal, hogy megsértse a magánéletét vagy ellopja a rendszeradatait. Mindazonáltal, ha erre figyelmeztetés és jóváhagyás alapján kerül sor, hogy azonosítsák a számítógépek hálózatának vagy egyetlen egységnek a gyenge pontjait és fenyegetéseit, hogy segítsenek megoldani valaki hálózati problémáit, akkor ezt etikusnak nevezzük. Az ebben részt vevő személyt etikus hackernek nevezik.

Megértettük, mi a hackelés, és szinte mindannyiunknak van otthon WiFi. Mi a „WiFi” teljes formája? Sokunk számára a mozaikszó a „Wireless Fidelity” rövidítése tévhit. Bár a legtöbben így gondoltuk, mindenki javára, ez egyszerűen egy védjegykifejezés, ami IEEE 802.11x -et jelent , és egy vezeték nélküli technológia, amely nagy sebességű vezeték nélküli internetet és hálózati kapcsolatot biztosít.

Mielőtt tovább elmélyülnénk, próbáljuk megérteni, hogy a hackertámadásnak két típusa van, nevezetesen passzív és aktív támadás, valamint néhány egyéb terminológia, például szippantás, WEP és WPA stb.

Passzív támadás: Először rögzíti a hálózat adatcsomagjait, majd a csomagok elemzésével megpróbálja visszaállítani a hálózat jelszavát, vagyis információt vesz át a rendszerből anélkül, hogy megsemmisítené az információkat. Ez inkább megfigyelés és elemzés, míg

Aktív támadásról(Attack) akkor beszélünk , amikor a jelszó visszaállítása folyamatban van az adatcsomagok rögzítésével, megváltoztatva vagy megsemmisítve ezeket az adatcsomagokat, más szavakkal, a rendszerinformációkat a rendszerből, majd az adatokat megváltoztatva vagy teljesen megsemmisítve.

Szippantás: az adatcsomagok elfogásának és vizsgálatának, vagy röviden megfigyelésének folyamata egy eszköz vagy szoftveralkalmazás segítségével, azzal a céllal, hogy információkat, például jelszót, IP(IP Address) -címet vagy olyan folyamatokat lopjanak el, amelyek segíthetnek bármely behatolót a hálózatba belépni. vagy rendszer.

WEP: A vezeték nélküli hálózatok által használt általános titkosítási módszer, amely a „ Wireless Equivalent Privacy ” kifejezést jelenti, és manapság nem tartják túl biztonságosnak, mivel a hackerek könnyen feltörhetik a WEP - kulcsokat.

WPA : A vezeték nélküli hálózatok által használt másik gyakori titkosítási módszer, amely a „WiFi Protected Access” kifejezést jelenti, egy vezeték nélküli alkalmazásprotokoll(Application Protocol) , amelyet nem lehet könnyen feltörni, és ez a legbiztonságosabb lehetőség, mivel nyers erő alkalmazását vagy szótári támadást igényelne, annak ellenére, hogy amelyre nem lenne garancia a WPA kulcsok feltörésére.

A fenti terminológiákkal a háttérben próbáljuk meg megkeresni a legjobb WiFi-hacker eszközöket 2020-ban PC-re bármilyen operációs rendszeren, legyen az Windows , Mac vagy Linux . Az alábbiakban részletezzük a hálózati hibaelhárításhoz és a vezeték nélküli jelszavak feltöréséhez használt népszerű eszközöket.

A 20 legjobb Wi-Fi-hacking eszköz(Best Wifi Hacking Tools) PC-re (2020)

1. Aircrack-ng

Az Aircrack-ng(Aircrack-ng) egy jól ismert, ingyenes vezeték nélküli jelszó-feltörő szoftver C-nyelven(C-language) . Ez a szoftver elsősorban a jelszó figyelésének, támadásainak, tesztelésének és végül a jelszó feltörésének lépésenkénti módszerére összpontosít. Ez az alkalmazás a szabványos FMS támadást, a Korek támadást és az új PTW támadást használja a sebesség optimalizálására, így hatékony WiFi feltörő eszköz.

Elsősorban Linux operációs rendszeren működik, és támogatja a Windows , OS X , Free BSD , NetBSD , OpenBSD , sőt még a Solaris és eComStation 2 operációs rendszereket is. Az alkalmazás más vezeték nélküli adaptereket is támogat, például a Live CD-t és a VMWare képeket. A VMWare(VMWare) lemezkép használata nem igényel nagy szakértelmet és tudást , de vannak bizonyos korlátai; korlátozott számú operációs rendszerrel működik, és korlátozott számú USB - eszközt támogat.

A jelenleg angol nyelven elérhető alkalmazás adatcsomagok segítségével töri fel a 802.11b hálózat WEP -jét és a WPA-PSK kulcsokat. Feltörheti a WEP - kulcsokat FMS- , PTW- és szótártámadásokkal. A WPA2-PSK(WPA2-PSK) feltöréséhez szótári támadásokat használ. Az alkalmazás a Replay(Replay) támadásokra, a hitelesítés megszüntetésére, a hamis hozzáférési pontokra és még sok másra összpontosít . Támogatja az adatok szöveges fájlba történő exportálását is.

Ez a szoftver a http://www.aircrack-ng.org/ linkről tölthető le, és a legjobb az egészben az, hogy abban az esetben, ha nem tudja, hogyan kell használni a szoftvert, elérhető online oktatóanyagok, amelyeket a cég biztosít. Ezt a szoftvert tervezte, ahol megtanulhatja, hogyan kell telepíteni és használni a vezeték nélküli jelszavak feltörését.

Download Now2. WireShark

A Wireshark Hacking Tool(Wireshark Hacking Tool) egy nyílt forráskódú, ingyenes adatcsomag-elemző és hálózati eljáráselemző szoftver. Ez az egyik legjobb wifi-hacker eszköz, amely nagyon népszerű a Windows - felhasználók(users) körében . Ez az eszköz lehetővé teszi annak megértését, hogy mi történik a hálózaton a legpercesebb vagy mikroszkopikus szinten. Hálózati hibaelhárításra és elemzésre, szoftverfejlesztésre és kommunikációs eljárásokra használják. Nevelőfejlesztő munkában is használható.

Ezzel a szoftverrel több száz protokollt ellenőrizhet és elemezhet akár online, akár offline, és a legjobb eredményeket érheti el. Nem csak a vezeték nélküli adatokat elemezheti, hanem a Bluetooth , az Ethernet , az USB , a Token Ring , az FDDI , az IEEE 802.11 , a PPP/HDLC , az ATM , a Frame relay stb. adatátvitelét is felveszi és olvassa elemzés céljából.

Ez az eszköz több operációs rendszert támogat, és futtatható Windows , Linux , Mac OS , Solaris , FreeBSD , NetBSD és még sok más rendszeren. Számos kereskedelmi szervezet, non-profit vállalat, kormányzati ügynökség és oktatási intézmény használja meglévő vagy de facto szabványként a különböző protokollok részletes vizsgálatához.

A TTY-módú TShark(TTY-mode TShark) segédprogram vagy a grafikus felhasználói felület(Graphical User Interface) ( GUI ) segítségével képes átnézni a rögzített adatokat . Lehetővé teszi a kommunikációt grafikus ikonokon és hangjelzőkön keresztül, de nem használ szöveges felhasználói felületet, szöveges navigációt vagy gépelt parancscímkéket.

Gazdag Voice over Internet Protocol -lal rendelkezik , azaz VoIP -elemzéssel vagy normál feltételek mellett telefonszolgáltatással az interneten keresztül(Internet) , amely jó internetkapcsolat esetén lehetséges. Ez segít elkerülni a helyi telefontársaságon keresztüli hívást, amely több díjat számít fel ugyanazért a hívásért, mint egy VoIP - hívásért.

A WireShark(WireShark) a legerősebb megjelenítési jellemzőiről is ismert, és gzip-tömörített fájlokat is képes rögzíteni és kicsomagolni egy számítógépes program futása közben anélkül, hogy megszakítaná vagy megzavarná a már futó programot.

Az alkalmazás számos protokoll, például IPsec(IPsec) , ISAKMP , Kerberos , SNMPv3 , SSL/TLS , WEP és WPA/WPA2 dekódolására is használható . Az alkalmazás használatával különböző színkódolásokat is alkalmazhat az adatcsomagok listájára a gyors és könnyen használható és érthető elemzés érdekében.

Támogatja továbbá az adatok egyszerű szöveges fájlba, PostScript , CVS vagy XML fájlba történő exportálását . A WireShark hackereszközt(WireShark) tartják a legjobb eszköznek a jó funkcionalitású adatcsomagok elemzésére és a hivatkozás használatára – https://www. A wireshark.org/ oldalon letöltheti ezt az eszközt saját használatra.

Download Now3. Káin és Ábel

A Cane(Cane) & Abel egy másik népszerű szoftver a (Abel)Wifi -jelszó visszaállítására szolgáló eszközök listáján , amely egyszerűen egy lágyabb módja a hackelés szó használatának. Nevét Ádám(Adam) és Éva(Eve) gyermekeiről kapta , ami az eszköz fejlesztőinek érdekes elnevezési módja. Érdekes név, nem? Hagyjuk azonban a névadást a fejlesztők bölcsességére, és folytassuk tovább.

Ezt az eszközt a Microsoft operációs rendszer(Microsoft OS) különböző verzióihoz használják, és különféle technikákat alkalmaz az egyes adatcsomagok egyenkénti kivizsgálása és elemzése, valamint a kódolt jelszavak dekódolása, vagy egyszerűen a nyers erő, a szótári támadások és a kriptográfiai támadások segítségével.

Az alkalmazás segítségével megvizsgálhatja a vezeték nélküli adatokat és lekérheti a vezeték nélküli hálózati kulcsokat a gyorsítótárazott jelszavak észlelésével és az útválasztás biztonsági részleteinek elemzésével. Egy újonnan hozzáadott hacker funkció az Address Resolution Protocol vagy az ARP -támogatás a kapcsolt LAN(LANs) -ok és MITM - támadások észleléséhez.

Ha ez még nem a vége, a Windows WiFi hackerszoftver segítségével (Windows WiFi)hangot(Voice) is rögzíthet az Internet Protocol felett , azaz VoIP beszélgetéseket.

Ez a biztonsági tanácsadók, professzionális penetrációs tesztelők és mindazok által javasolt és leggyakrabban használt eszköz, aki etikai célokra tervezi, hogy konstruktívan használja, és senkit ne csaljon meg jogosulatlan jelszavas hozzáférés miatt.

Download Now4. Nmap

Az Nmap(Nmap) az egyik legjobb nyílt forráskódú wifi-hacker eszköz a Windows PC -hez . Az Nmap rövidítése kiterjesztett formában az Android felhasználók számára elérhető Network Mapper rövidítése. (Network Mapper)Az eredeti szándékkal tervezték, hogy nagy hálózatokat szkenneljen, bár egyformán jól működhet egyetlen gazdagépen. Főleg hálózatfelderítési(network discovery) és számítógépes biztonsági auditálásra használják.

Az Nmap(Nmap) ingyenesen elérhető a Githubon(Github) a https://github.com/kost/NetworkMapper hivatkozás segítségével. A legtöbb Nmap szkenner a nem hivatalos Android Frontend segítségével is letöltheti, telepítheti és használhatja azt. A felhasználó igénye szerint újratervezheti, vagy akár módosíthatja is a szoftvert. Az alkalmazás(App) jól működik az okostelefon(Smartphone) -felhasználók számára rootolt és nem rootolt eszközökön egyaránt.

Támogatja az összes főbb számítógépes operációs rendszert, mint például a Linux operációs rendszer, a Windows és a Mac OS(Mac OS X) X. A hálózati(Network) adminisztrátorok nagyon hasznos eszköznek találták számos feladat elvégzéséhez, például a hálózat leltárának megismeréséhez a hálózatot használó gazdagépek számának, az általuk kínált szolgáltatások típusának és az operációs rendszer típusának ellenőrzésével, pl. a tevékenységek futtatásához használt operációs rendszerek.

Ezt az ingyenesen elérhető szolgáltatást leginkább hálózatok szkennelésére lehet használni. Számos operációs rendszert támogat, amint azt fentebb jeleztük, és figyelemmel kíséri a használt adatcsomag-szűrők/tűzfalak típusait, valamint sok más attribútumot/szempontot, mint például az adatok átvitele bináris fájlokkal az alapértelmezett HTTPS használatával.(HTTPS)

Download Now5. Metasploit

A Metasploit(Metasploit) egy ingyenes, nyílt forráskódú, hatékony hackereszköz, amely a Rapid7 , egy massachusettsi székhelyű biztonsági cég tulajdonában van. Ez a hacker szoftver tesztelheti a számítógépes rendszerek gyengeségeit/érzékenységét, vagy betörhet a rendszerekbe. Mint sok információbiztonsági eszköz, a Metasploit is használható legális és illegális tevékenységekre egyaránt.

Ez egy behatolást tesztelő szoftver, amely kiberbiztonsági eszköz ingyenes és fizetős verzióban is elérhető. Támogatja az 1990-ben Japánban tervezett „Ruby” nevű magas szintű általános célú (Japan)japán(Japan) programozási nyelvet . A szoftvert a https://www.metasploit.com hivatkozásról töltheti le. Használható webes felhasználói felülettel vagy parancssorral vagy hivatkozással, ahogy említettük.

Olvassa el még: (Also Read:) 10 legjobb irodai alkalmazás Androidra a termelékenység növelésére(10 Best Office Apps for Android to Boost Your Productivity)

A Metasploit eszköz támogatja az összes központi számítógépes operációs rendszert, mint például a Linux rendszer, a Windows , a Mac OS , a nyílt BSD és a Solaris . Ez a hackereszköz helyszíni ellenőrzéssel teszteli a rendszerbiztonságot érintő esetleges kompromisszumokat. Számba veszi az összes támadást végrehajtó hálózat listáját a szükséges penetrációs tesztek végrehajtásával a hálózatokon, és elkerüli, hogy a folyamat során észrevegyenek.

Download Now6. Kismet

A Kismet(Kismet) egy Wifi-hacker eszköz, amelyet vezeték nélküli eszközök megtalálására és azonosítására használnak. A szó arabul(Arabic) azt jelenti, hogy „megosztás”. Közelebbről szólva, a Kismet(Kismet) , az indiai nemzeti nyelv hindi nyelvén gyakran használják, amikor valami fontos dolog teljesen véletlenül vagy sorsszerűen kerül az életedbe.

Ez az eszköz a rejtett hálózatok passzív észlelésével és felfedésével azonosítja a hálózatokat, ha használatban vannak. Technikailag a hackelés szempontjából ez egy adatcsomag-érzékelő, amely a 802.11 layer-2 vezeték nélküli helyi hálózatok, azaz a 802.11a, 802.11b, 802.11g és 802.11n forgalom hálózati és behatolásérzékelő rendszere.

Ez a szoftver bármilyen WiFi kártyával működik, amely támogatja az üzemmódot, és kliens/szerver moduláris kialakításra vagy keretrendszerre épül. Támogatja az összes operációs rendszert, mint például a Linux rendszer, a Windows , a Mac OS , az OpenBSD , a FreeBSD , a NetBSD . Microsoft Windowson(Microsoft Windows) és sok más platformon is futhat . A http://www.kismetwireless.net/ link segítségével a szoftver probléma nélkül letölthető.

A Kismet(Kismet) támogatja a csatornaugrást is, ami azt jelenti, hogy folyamatosan válthat egyik csatornáról a másikra anélkül, hogy a szoftver felhasználója által meghatározott sorrendet követné. Mivel a szomszédos csatornák átfedik egymást, több adatcsomag rögzítését teszi lehetővé, ami a szoftver további előnye.

Download Now7. NetSparker

A NetSparker(NetSparker) egy webalkalmazás, amelyet biztonsági ellenőrzésekre és etikai hackelési problémákra használnak. Ellenőrzésen alapuló szkennelési technológiája miatt(Due) rendkívül pontos gyengeségészlelési technikának számít. Ez egy könnyen használható biztonsági szkenner szoftver, amely automatikusan megkeresi azokat az érzékenységeket, amelyeket kihasználva kockáztathatja a felhasználó érzékeny adatait.

Könnyen megtalálja az olyan gyengeségeket, mint az SQL Injection , az XSS vagy a Cross-Site Scripting és a Remote File Inclusions , valamint más webalkalmazások, webszolgáltatások és webes API(APIs) -k . Tehát először is biztosítania kell webes tevékenységeit a NetSparker segítségével .

Az összes modern és egyedi webalkalmazáson keresztül görgethet, függetlenül az általuk használt platformtól vagy technológiától. Ugyanez vonatkozik a webszerverekre, akár Microsoft ISS -t, akár Apache -ot és Nginxet(Nginx) használ Linuxon(Linux) . Az összes biztonsági problémát megvizsgálja.

Két változatban érhető el, vagy beépített penetrációs tesztelő és jelentéskészítő eszközként a Microsoft Windows alkalmazásokban, vagy online szolgáltatásként, amely lehetővé teszi több ezer más webhely és webalkalmazás átvizsgálását mindössze 24 óra alatt.

Ez a lapolvasó támogatja az AJAX- és Java-alapú alkalmazásokat, például a HTML 5 -öt , a Web 2.0 -t és az egyoldalas alkalmazásokat ( Single Page Applications , SPA(SPAs) ), lehetővé téve a csapat számára, hogy gyorsan orvosolja az azonosított problémát. Dióhéjban elmondható, hogy ez egy kiváló eszköz a webhelyek és alkalmazások ezreivel kapcsolatos biztonsági kockázatok gyors leküzdésére.

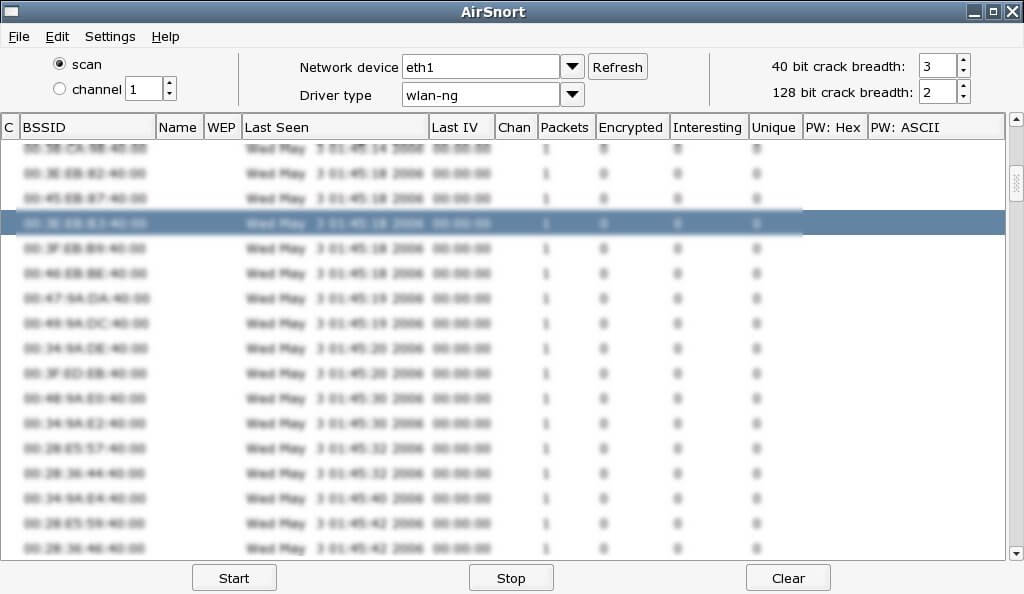

Download Now8. Airsnort

Az AirSnort(AirSnort) egy másik népszerű vezeték nélküli LAN vagy WiFi jelszófeltörő szoftver. Ez a Blake Hegerle és Jeremy Bruestle által fejlesztett szoftver ingyenesen elérhető Linux és Windows operációs rendszerekkel. A WiFi 802.11b(WiFi 802.11b) hálózat WEP Keys/encryption vagy jelszavának visszafejtésére szolgál.

Ez az eszköz letölthető a Sourceforge webhelyről a http://sourceforge.net/projects/airsnort hivatkozás segítségével, és adatcsomagokon működik. Először rögzíti a hálózat adatcsomagjait, majd a csomagok elemzésével megpróbálja visszaállítani a hálózat jelszavát.

Más szóval, passzív támadást hajt végre, azaz egyszerűen figyeli az adatok továbbítását, és megfelelő mennyiségű adatcsomag érkezésekor az adatok megsemmisítése nélkül próbál információt szerezni vagy számszerűsíteni a titkosítási vagy jelszókulcsokat. Ez egyértelműen az információ figyelése és felismerése.

Az AirSnort(AirSnort) egy egyszerű eszköz a WEP jelszavak feltörésére. A GNU általános nyilvános licence alatt érhető el, és ingyenes. Bár a szoftver működik, de az elmúlt három évben már nem karbantartották, további fejlesztés nem történt.

Download Now9. Ettercap

Az Ettercap(Ettercap) egy nyílt forráskódú és legjobb Wi(Wifi) -Fi hackereszköz PC-hez, amely támogatja a többplatformos alkalmazásokat, ami arra utal, hogy ha egy adott alkalmazást több számítógépen vagy egyetlen rendszeren több alkalmazást is használhat. Használható a helyi(Local) hálózat „man-in-the-middle támadására”, azaz a LAN-on keresztül küldött adatok a(LAN) küldő és a vevő között a LAN - hoz csatlakoztatott minden eszközre is elküldésre kerülnek .

Ez a hackereszköz különféle operációs rendszereket támogat, beleértve a Linuxot(Linux) , a Mac OS X -et , a BSD -t , a Solarist(Solaris) és a Microsoft Windowst(Microsoft Windows) . Ezzel a rendszerrel biztonsági auditokat végezhet, hogy ellenőrizze az esetleges kiskapukat, és minden szerencsétlenség előtt betömje a biztonsági szivárgásokat. A hálózati protokollt úgy is elemzi, hogy ellenőrzi az adatátvitelt szabályozó összes szabályt az azonos hálózaton lévő összes eszköz között, függetlenül azok tervezésétől vagy belső folyamatától.

Ez az eszköz lehetővé teszi olyan egyéni beépülő modulok vagy kiegészítők létrehozását, amelyek az Ön szokásos igényeinek és követelményeinek megfelelően a már meglévő szoftvereket adják hozzá. Lehetővé teszi továbbá a tartalomszűrést, és lehetővé teszi a HTTP SSL -sel védett adatok szippantását az adatok lehallgatásával és ellenőrzésével, hogy megakadályozza a jelszavak, IP-címek, bármilyen védett információ stb. ellopását.

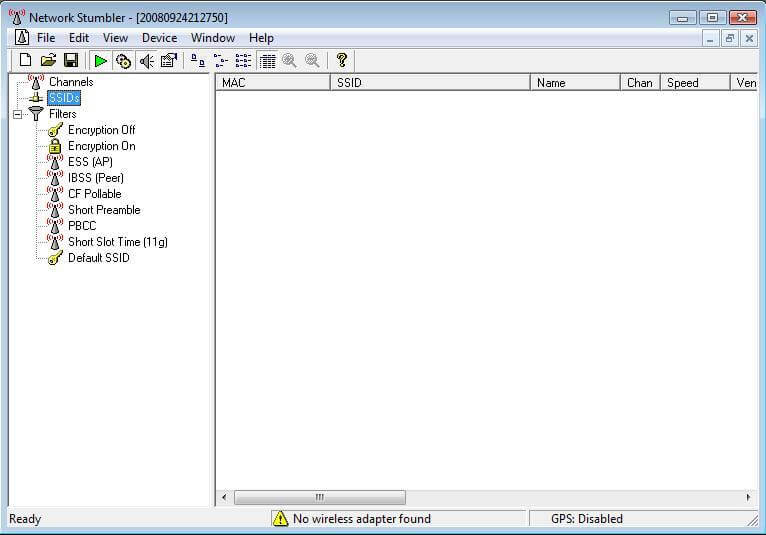

Download Now10. NetStumbler

A NetStumbler(NetStumbler) , más néven Network Stumbler egy jól ismert, ingyenesen beszerezhető eszköz a nyílt vezeték nélküli bemeneti pontok megtalálásához. Microsoft Windows operációs rendszeren fut Windows 2000-től Windows XP -ig , és lehetővé teszi a 802.11a, 802.11b és 802.11g vezeték nélküli hálózatok észlelését. Van egy levágott változata is, amely MiniStumbler néven ismert .

Ezt az eszközt a legutóbbi, 2005-ös kiadás óta közel 15 éve nem fejlesztették ki. Lecsiszolt változata használható olyan kézi fogyasztói elektronikai(Consumer Electronic) eszközök operációs rendszereivel, mint a CD, DVD -lejátszó, hifi, TV(TVs) , házimozi, kézi számítógép vagy laptopok és egyéb audio- és videoberendezések.

Az eszköz futtatása után automatikusan elkezdi vizsgálni a vezeték nélküli hálózatokat, és miután befejezte; látni fogja a közelben lévő hálózatok teljes listáját. Ezért alapvetően wardriving-re használják, amely egy helyileg meghatározott területen lévő WiFi hálózatok feltérképezésének folyamata, és más néven hozzáférési pontok feltérképezése.

Ezzel az eszközzel is észlelheti a jogosulatlan hozzáférési pontokat a megadott érintett területen. Segít megtalálni az alacsony hálózattal rendelkező helyeket, és támogatja a hálózati konfigurációk ellenőrzését is, például Linux , Mac OS X , BSD , Solaris , Microsoft Windows és még sok más.

Ennek a hackerszoftvernek az a hátránya, hogy bármely vezeték nélküli érzékelőrendszerrel vagy eszközzel könnyen érzékelhető, ha a közelben dolgozik, és ez az eszköz sem működik pontosan a legújabb 64 bites(Bit) operációs rendszerrel. Végül az eszköz a http://www.stumbler.net/ linkről letölthető azok számára, akik érdeklődnek iránta.

Download Now11. Kiuwan

Ez egy felelősségellenőrző szoftver, amely feltérképezi a vezeték nélküli hálózatok alulszkennelt területét, és elfogja azokat, hogy hozzáférjen a jelszó, IP-címek és bármilyen egyéb információ feltöréséhez/lopásához. Miután ezeket a hálózatokat azonosították, automatikusan megkezdi a kötelezettségek orvoslására irányuló tevékenységet.

Az eszköz az Integrált Fejlesztői Környezetet(Integrated Development Environment) is kielégíti , egy olyan szoftverprogramot, amely kimerítő lehetőségeket biztosít a felhasználók számára különféle funkciók végrehajtásához, például kódszerkesztéshez, hibakereséshez, szövegszerkesztéshez, projektszerkesztéshez, kimenetek megtekintéséhez, erőforrás-felügyelethez és még sok máshoz. Az IDE programok, például a NetBeans , Eclipse , IntelliJ , Visual studio, Webstorm , Phpstorm stb. segítik a visszajelzést a szoftverfejlesztés során.

A Kiuwan(Kiuwan) további húsz programming languages like Java, C/C++, Javascript, PHP, JSP, and many more for desktops, webs, and mobile apps . Ismeretes, hogy megfelel a legszigorúbb ipari szabványoknak, köztük az OWASP , CWE , SANS 25 , HIPPA , WASC , ISO/IEC 25000 , PCI , ISO/IEC 9126 és még sok más szabványnak, így rendkívül kedvelt eszköz.

A Kiuwan(Kiuwan) többtechnológiás leolvasó motorja az „Insights” eszközén keresztül a nyílt forráskódú összetevők vezeték nélküli hálózatainak gyengeségeiről is beszámol, a licencmegfelelőség kezelése mellett. Ez a kód-ellenőrző eszköz ingyenes próbaverziót és egyszeri használatot kínál a hackerek számára, az egyszeri hackerek költsége ellenében. A felsorolt számos ok miatt az iparág vezető hackereszközei között tartják számon.

Download Now12. Nikto

A Nikto(Nikto) egy másik nyílt forráskódú webszkenner-feltörő eszköz, amely átfogó teszteket végez meghatározott webszervereken vagy távoli gazdagépeken. Több elemet is átvizsgál, például 6700 potenciálisan veszélyes fájlt, sok elavult szerverrel kapcsolatos problémákat és számos szerver verzióspecifikus problémáját.

Ez a hackereszköz a Kali Linux disztribúció része, egyszerű parancssori felülettel. A Nikto(Nikto) lehetővé teszi az olyan konfigurációk ellenőrzését, mint a HTTP szerver opciók vagy a telepített webszerverek és szoftverek azonosítása. Felismeri továbbá az alapértelmezett telepítőfájlokat, például bármely több indexfájlt, és gyakran automatikusan frissíti a szkennelt elemeket és beépülő modulokat.

Az eszköz számos más szokásos Linux - disztribúciót tartalmaz, például a Fedorát(Fedora) a szoftverarzenáljában. Ezenkívül végrehajt egy Cross-Site Scripting érzékenységi tesztet is annak ellenőrzésére, hogy a nem megbízható külső forrás beadhatja-e rosszindulatú kódját a felhasználó webalkalmazásába, hogy feltörje a WiFi -jét .

Olvassa el még: (Also Read:) 3 módszer a Wi-Fi hozzáférés megosztására jelszó felfedése nélkül(3 Ways to Share Wi-Fi Access without revealing Password)

Szótár alapú nyers támadásokat is vállal a WiFi feltörésének lehetővé tétele érdekében, és a LibWhisker IDS kódolási technikák segítségével kikerülheti a behatolásérzékelő rendszereket. Be tud jelentkezni és integrálódik a Metasploit keretrendszerbe. Minden vélemény és jelentés szöveges fájlban, XML , HTML , NBE és CSV fájlformátumban kerül mentésre.

Ez az eszköz támogatja az alapvető PERL telepítést, és használható Windows , Mac , Linux és UNIX rendszereken. Használhat fejléceket(Headers) , faviconokat és fájlokat a telepített szoftver azonosítására. Ez egy jó behatolási eszköz, amely megkönnyíti a sebezhetőség tesztelését bármely áldozaton vagy célponton.

Download Now13. Burp Suite

Ezt a WiFi -hackelő eszközt a (WiFi)PortSwigger Web Security fejlesztette ki, és egy Java-alapú behatolást vizsgáló eszköz. Segít azonosítani a vezeték nélküli hálózatok gyengeségeit vagy érzékenységét. Három változatban érhető el, azaz a közösségi(Community) , a professzionális és a vállalati(Enterprise) verzióban, amelyek mindegyike az Ön igényei szerint eltérő áron kapható.

A közösségi verzió ingyenesen elérhető, míg a professzionális verzió felhasználónként évi 399 dollárba, az Enterprise verzió pedig évi 3999 dollárba kerül. Az ingyenes verzió önmagában korlátozott funkciókkal rendelkezik, de elég jó a használatra. A közösségi verzió egy minden az egyben eszközkészlet alapvető kézi eszközökkel. Ennek ellenére a funkcionalitás javítása érdekében telepítheti a BApps nevű bővítményeket , amelyek magasabb költségek mellett frissíthetnek magasabb verziókra, továbbfejlesztett funkciókkal, amint azt a fenti verzióknál jeleztük.

A Burp Suite WiFi hackereszközben(Burp Suite WiFi) elérhető különféle funkciók közül 100 fajta széles körben elterjedt gyengeséget vagy érzékenységet képes keresni. Akár ütemezheti és megismételheti a szkennelést. Ez volt az első olyan eszköz, amely sávon kívüli alkalmazásbiztonsági tesztelést(Out-Of-Band Application Security Testing) ( OAST ) biztosít.

Az eszköz ellenőrzi az egyes gyengeségeket, és részletes tanácsokat ad az eszköz konkrétan bejelentett gyengeségére vonatkozóan. Kiszolgálja a CI vagy a folyamatos integráció(Continuous Integration) tesztelését is. Összességében ez egy jó webbiztonsági tesztelőeszköz.

Download Now14. Hasfelmetsző János

John the Ripper egy nyílt forráskódú, ingyenes WiFi - feltörő eszköz a jelszavak feltörésére. Ez az eszköz képes több jelszófeltörőt egy csomagba egyesíteni, így ez az egyik legnépszerűbb feltörő eszköz a hackerek számára.

Szótártámadásokat hajt végre, és a jelszó feltörésének lehetővé tételéhez szükséges változtatásokat is végrehajthat rajta. Ezek a módosítások történhetnek egyetlen támadás módban egy kapcsolódó egyszerű szöveg (például egy titkosított jelszóval ellátott felhasználónév) módosításával vagy a változatok kivonatokkal való összehasonlításával.

A Brute force módot is használja a jelszavak feltörésére. Ez a módszer azokra a jelszavakra vonatkozik, amelyek nem jelennek meg a szótárak szólistáiban, de hosszabb ideig tart feltörni őket.

Eredetileg UNIX operációs rendszerre tervezték, hogy észlelje a gyenge UNIX jelszavakat. Ez az eszköz tizenöt különböző operációs rendszert támogat, köztük a UNIX tizenegy különböző verzióját és más operációs rendszereket, például a Windowst(Windows) , a DOS -t , a BeOS -t és az Open VMS -t .

Ez az eszköz automatikusan felismeri a jelszókivonat típusait, és testreszabható jelszótörőként működik. Megfigyeltük, hogy ez a WiFi -feltörő eszköz különféle típusú titkosított jelszóformátumokat képes feltörni, beleértve a több UNIX - verzióban gyakran megtalálható hash típusú titkosított jelszavakat is.

Ez az eszköz a sebességéről ismert, és valójában egy gyors jelszótörő eszköz. Ahogy a neve is sugallja, áttöri a jelszót, és pillanatok alatt feltöri. Letölthető a Hasfelmetsző(Ripper) János weboldaláról.

Download Now15. Medúza

A görög(Greek) mitológiában a Medúza név a (Medusa)görög(Greek) istenség , Phorcys lánya volt, akit szárnyas nőstényként ábrázoltak, akinek a haja helyén kígyók vannak, és átkozták meg, hogy kővé változzon mindenki, aki a szemébe néz.

A fenti összefüggésben az egyik legjobb online WiFi -hackereszköz neve elég téves elnevezésnek tűnik. A foofus.net webhely tagjai által tervezett eszköz egy brute force hackereszköz, amely letölthető az internetről. Számos távoli hitelesítést támogató szolgáltatást támogat a Medusa hackereszköz.

Az eszközt úgy alakították ki, hogy lehetővé tegye a szál alapú párhuzamos tesztelést, ami egy automatikus szoftvertesztelési folyamat, amely egyszerre több tesztet is indíthat több gazdagépen, felhasználón vagy jelszón, hogy ellenőrizze egy adott feladat kulcsfontosságú funkcionális képességeit. A teszt célja időmegtakarítás.

Ennek az eszköznek egy másik kulcsfontosságú jellemzője a rugalmas felhasználói bevitel, ahol a célbevitel többféleképpen megadható. Mindegyik bemenet lehet egyetlen bemenet vagy több bemenet egyetlen fájlban, így a felhasználó rugalmasságot biztosít a testreszabások és parancsikonok létrehozásához a teljesítmény felgyorsítása érdekében.

Ennek a durva hackereszköznek a használata során az alapvető alkalmazásait nem kell módosítani ahhoz, hogy kiegészítse a brute force támadásokhoz szükséges szolgáltatások listáját. Az eszközben minden szolgáltatási modul önálló .mod fájlként létezik, így moduláris tervezésű alkalmazás.

Download Now16. Dühös IP-szkenner

Ez az egyik legjobb Wifi-hacker eszköz a számítógéphez az IP-címek és portok szkennelésére. A helyi hálózatokat és az internetet egyaránt képes vizsgálni. Ingyenesen használható a WiFi hacker eszköz, amely nem igényel telepítést, így könnyedén másolható és bárhol használható.

Ez a többplatformos szoftver több szoftverplatformot támogathat, amelyek lehetnek operációs rendszerek, például Blackberry , Android és iOS okostelefonokhoz és táblagépekhez, vagy többplatformos programok, például Microsoft Windows , Java , Linux , macOS, Solaris stb.

Az Angry IP Scanner alkalmazás parancssori felületet ( CLI ) tesz lehetővé, amely egy szöveges felhasználói felület a számítógépes fájlok megtekintéséhez és kezeléséhez. Ezt a könnyű alkalmazást Anton Keks(Anton Keks) szoftverszakértő, egy szoftverfejlesztő szervezet társtulajdonosa írta és tartja karban .

Ez az eszköz többféle formátumban mentheti és exportálhatja az eredményeket, például CSV , TXT , XML stb. Ezzel az eszközzel bármilyen formátumban fájlokat is készíthet, vagy véletlenszerűen érheti el az adatokat, nincs eseménysorozat, és közvetlenül a pontról ugorhat. A-tól Z-ig anélkül, hogy végigmennénk a megfelelő sorrenden.

A leolvasó eszköz egyszerűen megping minden IP-címet egy jel küldésével, hogy meghatározza minden IP-cím állapotát, feloldja a gazdagépnevet, megvizsgálja a portokat stb. Az így gyűjtött adatok az egyes gazdagépekről egy vagy több bekezdéssel bővíthetők. bármilyen bonyolultság a beépülő modulok használatával.

Ez az eszköz külön szkennelési szálat használ minden egyes, többszálas megközelítéssel vizsgált IP-címhez a keresési sebesség növelése érdekében. Számos adatlekérővel ez az eszköz lehetővé teszi új képességek és funkciók hozzáadását a teljesítmény fokozása érdekében. Összességében jó eszköz, számos funkcióval a felhasználók számára.

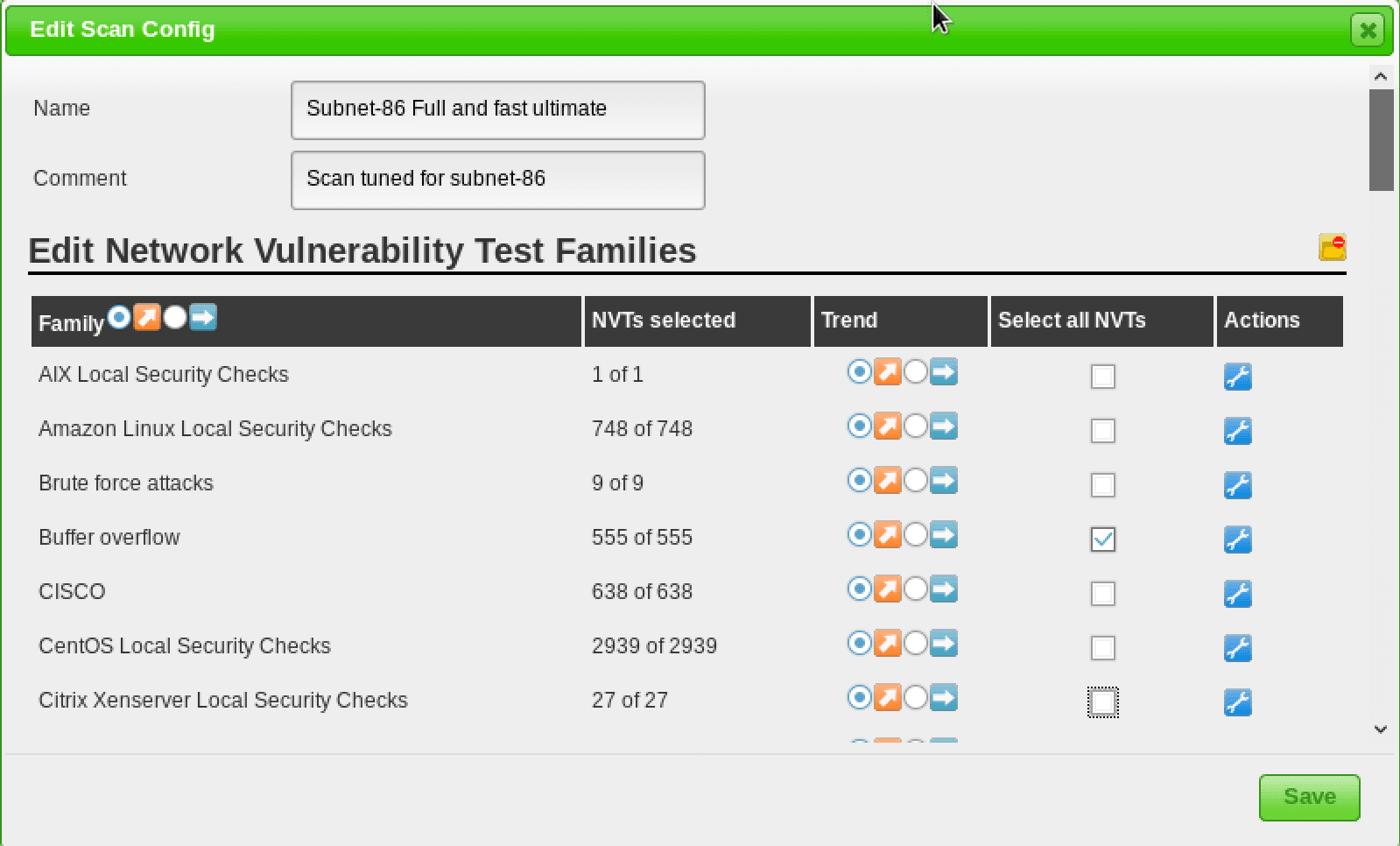

Download Now17. OpenVas

Egy jól ismert átfogó sebezhetőség-értékelési eljárás régi nevén „Nessus” is ismert. Ez egy nyílt forráskódú rendszer, amely képes észlelni bármely gazdagép biztonsági problémáját, legyen szó kiszolgálóról vagy hálózati eszközről, például számítógépről, laptopról, okostelefonról stb.

Amint már említettük, ennek az eszköznek az elsődleges funkciója a részletes vizsgálat végrehajtása, kezdve egy IP-cím port-ellenőrzésével annak észlelésére, hogy valaki figyeli-e, amit ír. Ha észlelik, ezeket a hallgatásokat tesztelik a sebezhetőségek szempontjából, és az eredményeket jelentésben állítják össze a szükséges intézkedésekhez.

Az OpenVAS Hacking Tool(OpenVAS Hacking Tool) egyszerre több gazdagépet is képes megvizsgálni, és leállíthatja, szüneteltetheti és folytathatja a vizsgálati feladatokat. Több mint 50 000 érzékenységi tesztet tud végezni, és az eredményeket egyszerű szöveg, XML , HTML vagy latex formátumban jeleníti meg.

Ez az eszköz a hamis pozitív kezelést támogatja, és ha hamis pozitív üzenetet tesz közzé a levelezőlistáján, azonnali visszajelzést kap. A szkennelés ütemezésére is képes, hatékony parancssori felülettel és a grafikus és statisztikai generálási módszerek mellett összetett Nagios megfigyelő szoftverrel rendelkezik. (Nagios)Ez az eszköz támogatja a Linux , UNIX és Windows operációs rendszereket.

Erőteljes web-alapú felületként ez az eszköz nagyon népszerű a rendszergazdák, fejlesztők, minősített információs rendszerek, biztonsági szakemberek körében. Ezeknek a szakértőknek a fő feladata a digitális információkat fenyegető veszélyek észlelése, megelőzése és a dokumentumok elleni védekezés.

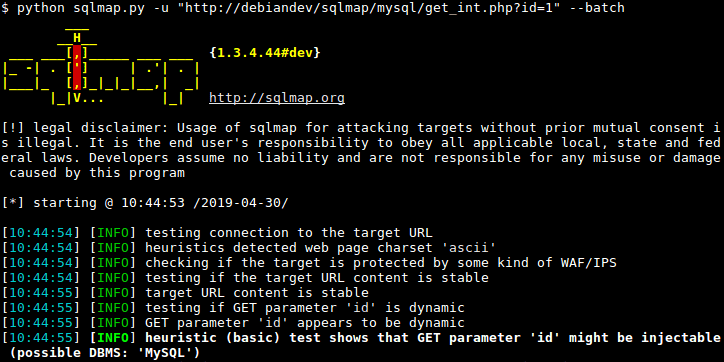

Download Now18. SQL Map

Az SQL Map eszköz egy nyílt forráskódú Python szoftver, amely automatikusan lehetővé teszi az SQL beillesztési hibák észlelését és kihasználását, valamint az adatbázis-kiszolgálók átvételét. Az SQL Injection(SQL Injection) támadások az egyik legrégebbi, legátterjedtebb és rendkívül veszélyes webalkalmazás-kockázat.

Különféle típusú SQL-injekciós(SQL Injection) támadások léteznek, például a sávon belüli SQLi(SQLi) , a vak SQLi és a sávon kívüli SQLi(SQLi) . Az SQL -befecskendezés akkor fordul elő, ha tudtán kívül olyan felhasználói bevitelt kér és futtat, mint a felhasználónév vagy a felhasználói azonosító, nem pedig egy egyszerű név/azonosító az adatbázisban.

Az SQL(SQL) injekciós módszert használó hackerek megkerülhetik az összes biztonsági intézkedést az olyan webalkalmazásokon, amelyek SQL - adatbázist használnak, például MySQL -t , Oracle -t , SQL Server -t vagy másokat, és visszaállíthatják az összes tartalmat, például a személyes adatokat, az üzleti titkokat, a szellemi tulajdont, bármilyen más információt, és még hozzá is adhatnak , módosíthatja vagy törölheti a rekordokat az adatbázisban.

A hackerek szótár alapú jelszó-feltörési technikákat is alkalmaznak, és a webalkalmazások gyengeségein brute-force technikákkal is végrehajthatják a felhasználók felsorolási támadásait. Ez a módszer az érvényes felhasználónév visszaállítására szolgál egy webalkalmazásból, vagy ahol felhasználói hitelesítés szükséges.

Adataidat az adatbázisodban is tárolhatod, ez a hülye, mysqldump eszköz. Ezzel az eszközzel biztonsági másolatot készíthet egy adatbázisról, hogy annak tartalma adatvesztés esetén visszaállítható legyen, és a MySQL telepítési könyvtárának gyökér/bin könyvtárában található. Lehetővé teszi az adatok biztonsági mentését egy olyan szövegfájl létrehozásával, amely SQL utasításokat tartalmaz, amelyek mostantól vagy a semmiből újra létrehozhatják az adatbázisokat.

Download Now19. Betolakodó

A behatoló egy felhő alapú sebezhetőség-ellenőrző, amelyet tapasztalt biztonsági szakemberek készítettek. Ez a hackereszköz megkeresi a digitális infrastruktúra kiberbiztonsági hiányosságait, hogy elkerülje a költséges adatszivárgást. A betolakodó olyan nagy felhőszolgáltatókkal is együttműködik, mint a Slack és a Jira a projektkövetés érdekében.

Ez a rendszer több mint 9000 biztonsági ellenőrzést kínál, amelyek minden típusú és méretű vállalat számára használhatók, akik érdeklődnek kiberbiztonságuk gyengeségei leküzdésében. Az ellenőrzés során a program azonosítja a helytelen biztonsági konfigurációkat, és eltávolítja a biztonsági ellenőrzések végrehajtása során fellépő hibákat.

Ezenkívül folyamatosan ellenőrzi az olyan gyakori webalkalmazás-konferenciákat, mint az SQL -befecskendezés és a webhelyek közötti szkriptelés, így anélkül végezheti munkáját, hogy attól féljen, hogy valaki belevág a munkájába, és megszakítja azt. Proaktívan dolgozik a rendszeren, ellenőrzi a legújabb kockázatokat, és a jogorvoslati lehetőségeivel törli azokat, így békésen folytathatja a munkát.

Tehát mi a különbség a hacker és a behatoló között? Céljuk vagy céljuk a gyengébb hálózati biztonsági rendszerek feltörése, hogy információkat lopjanak. A hacker a programozás mestere, hogy betörjön olyan programokba, amelyek működnek, és „számítógépes bűnözőnek” nevezhető, míg a behatolók azok, akik folyamatos hálózati szkennelési programjaik révén tudatában vannak a rendszer és a hálózatok gyenge pontjainak, és végül kihasználják. hálózatokba és információs rendszerekbe behatolni.

Download Now20. Maltego

A Maltego(Maltego) egy linkelemzési és adatbányászati eszköz, amely segít megtalálni a hálózat gyenge pontjait és rendellenességeit. Valós idejű adatbányászaton és információgyűjtésen működik. Három változatban kapható.

A Maltego CE(Maltego CE) , a közösségi verzió ingyenesen elérhető, míg a Maltego classic 999 dolláros áron, a harmadik verzió, a Maltego XL pedig 1999 dolláros áron érhető el. Mindkét áras verzió elérhető az asztali felhasználók számára. A Maltego(Maltego) egy másik terméke a webszerverhez, mégpedig a CTAS , az ITDS és a Comms , amely képzést is tartalmaz, és kezdeti ára 40 000 dollár.

Ajánlott: (Recommended: )15 legjobb WiFi-hacker alkalmazás Androidra (2020)(15 Best WiFi Hacking Apps For Android (2020))

Ez az eszköz csomópont-alapú grafikus mintákról szolgáltat adatokat, míg a Maltego XL képes nagy grafikonokkal dolgozni, grafikus képeket biztosítva, amelyek kiemelik a hálózat gyengeségeit és rendellenességeit, lehetővé téve a könnyű feltörést a kiemelt érzékenységek használatával. Ez az eszköz támogatja a Windows , Linux és Mac operációs (Mac Operating) rendszereket(Systems) .

A Maltego(Maltego) egy on-line képzési tanfolyamot is biztosít, és három hónap áll rendelkezésére a tanfolyam elvégzésére, amely alatt minden új videóhoz és frissítéshez hozzáférhet. Az összes gyakorlat és lecke elvégzése után a Maltego(Maltego) részvételi tanúsítványt kap .

Download NowEz az, reméljük, hogy a Windows 10 PC-hez készült 20 legjobb WiFi-hackelési eszköz listája hasznos volt(20 best WiFi hacking tools for Windows 10 PC was helpful) . Mostantól a jelszó ismerete nélkül is hozzáférhet a vezeték nélküli hálózathoz, alapvetően tanulási célból. A jelszó feltörési ideje a jelszavak összetettségétől és hosszától függően változhat. Felhívjuk(Please) figyelmét, hogy a vezeték nélküli hálózatok feltörése jogosulatlan hozzáférés céljából kiberbűnözés, és tanácsos tartózkodni ettől, mert jogi bonyodalmakhoz és kockázatokhoz vezethet.

Related posts

15 legjobb WiFi-hacker alkalmazás Androidra (2022)

18 legjobb eszköz a hackeléshez 2022

A legjobb ingyenes WiFi hálózati szkenner eszközök a Windows 11/10 rendszerhez

A legjobb WiFi-elemző alkalmazások Windows, iOS, macOS és Android rendszerekhez

Hogyan hozhat létre WiFi-előzményeket vagy WLAN-jelentést a Windows 10 rendszerben

15 legjobb fájltömörítő eszköz a Windows számára

6 legjobb módszer a „Sikertelen steamui.dll betöltése” hiba kijavítására

11 legjobb ingyenes képernyőképes szoftver Windowshoz

10 legjobb Android emulátor Windowsra és Macre

11 legjobb WiFi hőmérséklet- és páratartalom-érzékelő

A legjobb ingyenes WiFi Hotspot szoftver Windows PC-hez

Xcode for Windows (8 legjobb eszköz iOS-alkalmazások fejlesztéséhez PC-n)

A legjobb ingyenes monitorkalibrációs eszközök a Windows 11/10 rendszerhez

7 legjobb bloatware-eltávolító eszköz Windowshoz

A legjobb eszközök a szoftverfrissítések ellenőrzéséhez

Hogyan találhatom meg a legjobb WiFi hotspotokat a közelemben

Findstr: Példák és tippek a praktikus CMD Windows-eszköz használatára

A legjobb eszközök nagyszámú fájl másolásához Windows rendszerben

6 legjobb ingyenes Windows 11/10 javítóeszköz

30 legjobb Video Grabber eszköz videók letöltéséhez