Hogyan védekezzünk a Ransomware támadások és fertőzések ellen, és megelőzzük azokat

Ez a Ransomware megelőzési és védelmi útmutató áttekinti a Ransomware megelőzését és a Ransomware blokkolására és megelőzésére tehető(Ransomware) lépéseket .

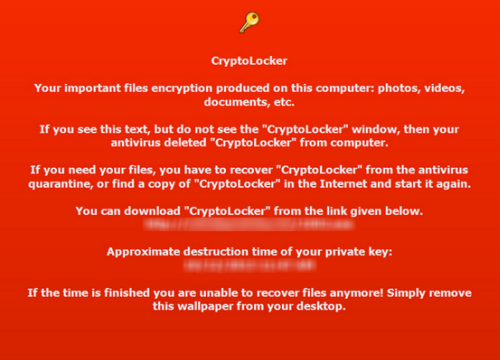

Újra(Time) és újra megtudjuk a fenyegetéseket és a rosszindulatú programok új változatait, mint például a Ransomware , amelyek veszélyt jelentenek a számítógép-felhasználók számára. A ransomware vírus lezárja a hozzáférést egy fájlhoz vagy a számítógépéhez, és váltságdíjat követel az alkotónak a hozzáférés visszaszerzéséért, általában névtelen előre kifizetett készpénzes utalványon vagy Bitcoinon(Bitcoin) keresztül . Az egyik speciális zsarolóvírus-fenyegetés, amely az utóbbi időben felhívta magára a figyelmet, a Cryptolocker , az (Cryptolocker)FBI ransomware-től, a Crilock & Lockertől(Locker) eltekintve .

A ransomware különlegessége, hogy megjelenhet önmagában (gyakran e-mailben), vagy egy hátsó ajtón vagy letöltőn keresztül, kiegészítő komponensként. Számítógépe megfertőződhet zsarolóvírussal, ha egy e-mailben, azonnali üzenetben, egy közösségi oldalon vagy egy feltört webhelyen egy rosszindulatú hivatkozásra kattint – vagy ha letölt és megnyit egy rosszindulatú e-mail mellékletet. Sőt, mint egy hírhedt vírus, a legtöbb víruskereső program észrevétlen marad. És még akkor is, ha víruskereső szoftvere képes eltávolítani a zsarolóvírust, sokszor csak egy csomó zárolt fájl és adat marad!

Hogyan lehet megelőzni a Ransomware-t

Bár a helyzet aggasztó, és a legtöbb esetben végzetes kimenetelű, ha nem tartja be a rosszindulatú programok készítőjének szabályait – mivel a titkosított fájlok javíthatatlanul megsérülhetnek –, bizonyos megelőző intézkedéseket tehet a probléma távol tartására. Megakadályozhatod a ransomware titkosítást! Lássunk néhány, a Ransomware megelőzésére szolgáló lépést(Ransomware prevention steps) . Ezek a lépések segíthetnek blokkolni és megelőzni a Ransomware-t(Ransomware) .

Frissített operációs rendszer és biztonsági szoftver(Updated OS & security software)

Magától értetődik, hogy teljesen frissített, modern operációs rendszert(fully updated modern operating system) , például Windows 10/8/7-et, jó víruskereső szoftvert(antivirus software) vagy Internet Security Suite(good antivirus software or an Internet Security Suite) -ot, frissített biztonságos böngészőt(updated secure browser) és frissített levelezőprogramot(updated email client) használ . Állítsa be az e-mail klienst, hogy blokkolja az .exe fájlokat(block .exe files) .

A rosszindulatú programok(Malware) szerzői az operációs rendszer elavult verzióit futtató számítógép-felhasználókat könnyű célpontnak találják. Ismeretes, hogy rendelkeznek bizonyos sebezhető pontokkal, amelyeket ezek a hírhedt bűnözők kihasználhatnak, hogy csendben bejussanak a rendszerébe. Tehát javítsa vagy frissítse a szoftvert. Használjon jó hírű biztonsági csomagot. Mindig tanácsos olyan programot futtatni, amely kombinálja a kártevőirtó szoftvert és a szoftveres tűzfalat, hogy segítsen azonosítani a fenyegetéseket vagy a gyanús viselkedést, mivel a rosszindulatú programok szerzői gyakran küldenek új változatokat az észlelés elkerülése érdekében. Érdemes elolvasni ezt a bejegyzést a Ransomware trükkökről és a böngésző viselkedéséről.

Olvassa el a Ransomware védelemről a Windows 10 rendszerben(Ransomware protection in Windows 10) .(Read about Ransomware protection in Windows 10.)

Készítsen biztonsági másolatot adatairól(Back up your data)

Rendszeres biztonsági mentések készítésével(regular backups) bizonyosan minimálisra csökkentheti a Ransomware fertőzés okozta károkat . Valójában a Microsoft mindent megtett, és azt mondta, hogy a biztonsági mentés a legjobb védekezés a Ransomware ellen, beleértve a Cryptolockert is.

Soha ne kattintson ismeretlen hivatkozásokra, és ne töltsön le mellékleteket ismeretlen forrásból(Never click on unknown links or download attachments from unknown sources)

Ez fontos. Az e- mail(Email) egy gyakori vektor, amelyet a Ransomware használ a számítógépére való eljutáshoz. Ezért soha ne kattintson olyan linkre, amelyről úgy gondolja, hogy gyanús. Még ha 1%-os kétsége is van – ne! Ugyanez igaz a mellékletekre is. Biztosan letöltheti a barátaitól, rokonaitól és munkatársaitól várt mellékleteket, de nagyon vigyázzon a továbbított levelekre, amelyeket akár barátaitól is kaphat. Egy apró szabály, amelyet érdemes megjegyezni ilyen esetekben: Ha kétségei vannak – NE(If in doubt – DONT) ! Vessen egy pillantást az e-mail mellékletek megnyitásakor(when opening email attachments) vagy a webes hivatkozásokra való kattintás(clicking on web links) előtti óvintézkedésekre .

A RansomSaver egy nagyon hasznos bővítmény a Microsoft Outlook programhoz(Outlook) , amely észleli és blokkolja azokat az e-maileket, amelyekhez zsarolóprogramokat tartalmazó kártevő fájlokat csatoltak.

Rejtett fájlkiterjesztés megjelenítése(Show hidden file-extension)

Az egyik fájl, amely a Cryptolocker(Cryptolocker) belépési útvonalaként szolgál, a „.PDF.EXE” kiterjesztésű fájl. A rosszindulatú programok(Malware) szeretik .exe fájljaikat ártalmatlan megjelenésű .pdf -nek álcázni . .doc vagy .txt fájlokat. Ha engedélyezi a funkciót, hogy lássa a teljes fájlkiterjesztést, könnyebb lehet a gyanús fájlok észlelése és azonnali eltávolítása. A rejtett fájlkiterjesztések megjelenítéséhez tegye a következőket:

Nyissa meg a Vezérlőpultot(Control Panel) , és keresse meg a Mappabeállítások (Folder) elemet(Options) . A Nézet(View) lapon törölje a jelet az Ismert fájltípusok kiterjesztésének elrejtése(Hide extensions for known file types) jelölőnégyzetből .

Click Apply > OK.Most, amikor ellenőrzi a fájlokat, a fájlnevek mindig olyan kiterjesztéssel jelennek meg, mint a .doc , .pdf , .txt stb. Ez segít meglátni a fájlok valódi kiterjesztését.

Disable files running from AppData/LocalAppData folders

Próbáljon meg szabályokat létrehozni és érvényre juttatni a Windowson(Windows) belül , vagy használjon valamilyen behatolás-megelőzési szoftvert , hogy letiltson egy bizonyos, figyelemre méltó viselkedést, amelyet számos Ransomware (beleértve a Cryptolockert is) használ, hogy az (Cryptolocker)App Data vagy Local App Data mappából futtassa a futtatható fájlját. A Cryptolocker Prevention Kit a (Cryptolocker Prevention Kit)Third Tier által létrehozott eszköz, amely automatizálja a csoportházirend(Group Policy) létrehozásának folyamatát az App Data és Local App Data mappákban futó fájlok letiltására, valamint a végrehajtható fájlok Temp -ból való futtatásának letiltására.(Temp)különböző kicsomagoló segédprogramok könyvtára.

Alkalmazások engedélyezési listája(Application whitelisting)

Az alkalmazások engedélyezési listája jó gyakorlat, amelyet a legtöbb informatikai rendszergazda alkalmaz, hogy megakadályozza, hogy jogosulatlan végrehajtható fájlok vagy programok futhassanak a rendszerükön. Amikor ezt megteszi, csak azok a szoftverek futhatnak a rendszerén, amelyeket Ön engedélyezőlistára tett, aminek következtében az ismeretlen végrehajtó fájlok, rosszindulatú programok vagy zsarolóprogramok egyszerűen nem tudnak futni. Nézze meg, hogyan lehet egy programot engedélyezőlistára tenni .

Az SMB1 letiltása(Disable SMB1)

Az SMB(SMB) vagy Server Message Block egy hálózati fájlmegosztó protokoll, amely fájlok, nyomtatók stb. megosztására szolgál számítógépek között. Három verziója létezik – a Server Message Block ( SMB ) 1-es verziója ( SMBv1 ), az SMB 2-es verziója ( SMBv2 ) és az SMB 3-as verziója ( SMBv3 ). Biztonsági okokból ajánlott letiltani az SMB1 -et.

Használja az AppLockert(Use AppLocker)

Használja(Use) a Windows beépített AppLocker funkcióját , hogy megakadályozza a felhasználókat a Windows Store-alkalmazások telepítésében vagy futtatásában(prevent Users from installing or running Windows Store Apps ) , és szabályozhatja, hogy mely szoftverek fussanak . Ennek megfelelően konfigurálhatja eszközét, hogy csökkentse a Cryptolocker ransomware fertőzés esélyét.

Használhatja a zsarolóvírusok mérséklésére is úgy, hogy blokkolja a nem aláírt végrehajtható fájlokat olyan helyeken, mint például:

- <felhasználói profil>AppDataLocalTemp

\AppData\Local\Temp\ * AppDataLocalTemp**

Ebből a bejegyzésből megtudhatja, hogyan hozhat létre szabályokat az AppLocker(create rules with AppLocker) segítségével egy végrehajtható fájlhoz, és hogyan hozhat létre alkalmazásokat az engedélyezési listára.

Az EMET használata(Using EMET)

Az Enhanced Mitigation Experience Toolkit megvédi a Windows rendszerű számítógépeket a kibertámadásoktól és az ismeretlen kizsákmányolásoktól. Felismeri és blokkolja azokat a kihasználási technikákat, amelyeket gyakran használnak a memóriasérülések kiaknázására. Megakadályozza, hogy a kizsákmányolások ledobják a trójai programokat(Trojan) , de ha rákattint egy fájl megnyitására, nem tud segíteni. FRISSÍTÉS(UPDATE) : Ez az eszköz jelenleg nem érhető el. A Windows 10 Fall Creators Update tartalmazza az EMET -et a (EMET)Windows Defender részeként , így az operációs rendszer felhasználóinak nem kell használniuk.

Védje az MBR-t

Védje számítógépe fő rendszerindítási rekordját(Master Boot Record) MBR - szűrővel(MBR Filter) .

A Remote Desktop Protocol letiltása(Disable Remote Desktop Protocol)

A legtöbb Ransomware , beleértve a Cryptolocker rosszindulatú programot is, a (Cryptolocker)Remote Desktop Protocol ( RDP ) segítségével próbál hozzáférni a célgépekhez , egy Windows - segédprogramon keresztül, amely lehetővé teszi az asztali számítógép távoli elérését. Tehát, ha úgy találja, hogy az RDP nem használható az Ön számára, kapcsolja ki a távoli asztalt(disable remote desktop) , hogy megvédje gépét a File Codertől(File Coder) és más RDP - kizsákmányolásoktól.

A Windows Scripting Host letiltása(Disable Windows Scripting Host)

A rosszindulatú(Malware) és zsarolóprogram-családok gyakran használják a WSH -t a .js vagy .jse fájlok futtatására a számítógép megfertőzésére. Ha nem használja ezt a funkciót, a biztonság érdekében letilthatja a Windows Scripting Host szolgáltatást.

Használjon Ransomware megelőzésére vagy eltávolítására szolgáló eszközöket(Use Ransomware prevention or removal tools)

Használjon jó ingyenes ransomware szoftvert(free anti-ransomware software) . A BitDefender AntiRansomware és a RansomFree a jók közé tartozik. A RanSim Ransomware Simulator segítségével ellenőrizheti, hogy számítógépe megfelelően védett-e.

A Kaspersky WindowsUnlocker hasznos lehet, ha a Ransomware teljesen blokkolja a hozzáférést a számítógéphez, vagy akár korlátozza a hozzáférést bizonyos fontos funkciókhoz, mivel megtisztíthatja a ransomware-vel fertőzött rendszerleíró adatbázist(Registry) .

Ha azonosítani tudja a zsarolóprogramot , az egy kicsit megkönnyítheti a dolgokat, mivel használhatja a zsarolóprogramok visszafejtésére szolgáló eszközöket, amelyek az adott zsarolóprogramhoz rendelkezésre állnak.(If you can identify the ransomware, it can make things a bit easier as you can use the ransomware decryption tools that may be available for that particular ransomware.)

Itt található az ingyenes Ransomware Decryptor eszközök(Ransomware Decryptor Tools) listája, amelyek segíthetnek a fájlok feloldásában.

Azonnal bontsa le az internetkapcsolatot(Disconnect from the Internet immediately)

Ha gyanús egy fájl, tegyen gyorsan, hogy leállítsa a kommunikációt a C&C szerverrel, mielőtt az befejezné a fájlok titkosítását. Ehhez egyszerűen húzza ki magát az internetről(Internet) , a WiFi -ről vagy a hálózatról(Network) azonnal, mert a titkosítási folyamat időbe telik, így bár a Ransomware hatását nem tudja semmissé tenni , a kárt mindenképpen mérsékelheti.

Használja a Rendszer-visszaállítást, hogy visszatérjen az ismert tiszta állapotba(Use System Restore to get back to a known-clean state)

Ha a Windows rendszerű(Windows) számítógépen engedélyezve van a Rendszer-visszaállítás funkció , amihez ragaszkodom, próbálja meg visszaállítani a rendszert egy ismert tiszta állapotba. Ez nem egy bolondbiztos módszer, de bizonyos esetekben segíthet.

Állítsa vissza a BIOS órát(Set the BIOS clock back)

A legtöbb Ransomware , beleértve a Cryptolockert(Cryptolocker) vagy az FBI Ransomware -t is, határidőt vagy határidőt kínál a fizetés teljesítésére. Hosszabbítás esetén a visszafejtő kulcs ára jelentősen megemelkedhet, és – még alkudni sem lehet. Amit legalább megpróbálhat, az az „ütni az órát”, ha visszaállítja a BIOS óráját a határidő lejárta előtti időre. Az egyetlen lehetőség, amikor minden trükk kudarcot vall, mert megakadályozhatja, hogy magasabb árat fizessen. A legtöbb zsarolóprogram 3-8 napos időszakot kínál, és akár 300 USD-t is igényelhet a zárolt adatfájlok feloldásához szükséges kulcsért.

Míg a Ransomware által megcélzott csoportok többsége az Egyesült Államokban és az Egyesült Királyságban található, nincs földrajzi korlát. Bárkit érinthet – és napról napra egyre több zsarolóprogramot észlelnek . Ezért tegyen néhány lépést annak megakadályozására, hogy Ransomware kerüljön a számítógépére. Ez a bejegyzés egy kicsit többet beszél a Ransomware Attacks-ről és a GYIK-(Ransomware Attacks & FAQ) ről .

(While most of the targeted groups by Ransomware have been in the US and the UK, there exists no geographical limit. Anyone can be affected by it – and with every passing day, more and more ransomware malware is being detected. So take some steps to prevent Ransomware from getting onto your computer. This post talks a little more about Ransomware Attacks & FAQ.)

Most olvassa el: (Now read:) Mi a teendő Ransomware támadás után(What to do after a Ransomware attack) ?

Related posts

Töltse le a Windows Command Reference PDF Guide kézikönyvét a Microsofttól

Töltse le a Windows 10 útmutatókat kezdőknek a Microsofttól

Váltás Windows Phone-ról iPhone-ra: lépésről lépésre

Microsoft Edge telepítési útmutató cégeknek

Microsoft Word oktatóanyag kezdőknek – Útmutató a használatához

Az erőforrásigényes folyamatok leállítása a Windows Feladatkezelővel (GUIDE)

Hogyan működik a WhatsApp? (Útmutató kezdőknek)

Útmutató szülőknek a tini vámpírozás megelőzése érdekében

Teljes rendszerkép biztonsági másolat készítése Windows 10 rendszerben [The Ultimate Guide]

A Google Cégem alapszintű felhasználói útmutatója

Win Setup fájlok törlése Windows 10 rendszerben [ÚTMUTATÓ]

A vírus eltávolítása a Windows 11/10 rendszerből; Útmutató a rosszindulatú programok eltávolításához

A Steam telepítése és a Steam játékok kezelése (végső útmutató)

Bfsvc.exe: Biztonságos vagy vírus? Útmutató a végleges eltávolításához

Google-űrlap készítése: Teljes útmutató

Nyomtató hozzáadása a Windows 10 rendszerben [ÚTMUTATÓ]

Hogyan lépjünk be a BIOS-ba Windows 10 rendszeren [ÚTMUTATÓ]

Átfogó útmutató a Discord szövegformázásához

A Folder Guide segítségével gyorsan, 2 kattintással elérheti a gyakran használt mappákat

Lépésről lépésre útmutató az FFmpeg telepítéséhez Windows 10 rendszeren