Honnan tudhatom, hogy feltörték-e a számítógépemet, és mi a következő lépés?

Időnként ahelyett, hogy a logika és az érvelés elméletét használnánk, inkább zsigeri ösztöneinket követjük, hogy ösztönösen megértsük a dolgokat. A hackelés(Hacking) az egyik ilyen eset, amikor ezt az elvet lehet követni. Tudjuk, hogy a hackerek meglepő módon férhetnek hozzá az Ön eszközeihez, és különböző avatarokban nyilvánulhatnak meg, amelyekről esetleg nem is tudtunk. Az IRC - (IRC) kliensek(Clients) , a trójaiak(Trojans) és a hátsó ajtók a számítógépek feltörésére használt rosszindulatú programok közé tartoznak. A legkevesebb, amit tehetünk, hogy megkeresünk néhány lehetséges jelzőt, amelyek arra utalnak, hogy feltörhettek bennünket, majd keresünk valami gyors intézkedést ellene. Így tudhatja meg, hogy Windows rendszerű számítógépét feltörték-e(Windows computer has been hacked) .

Honnan tudhatom, hogy a számítógépemet feltörték?

Tudja, hogy számítógépét feltörték és feltörték, ha a következő jeleket látja:

- Online jelszavai vagy beállításai módosultak

- A számítógép helyi fiókjainak jelszavai megváltoztak, vagy új felhasználói(User) fiókok jelennek meg

- A közösségi hírfolyamodban furcsa bejegyzéseket láthatsz, amelyeket „Ön írtál”. Vagy az is lehet, hogy " Barátai(Friends) " nem megfelelő üzeneteket kapnak, állítólag Öntől.

- Ismerősei arról számolnak be, hogy furcsa spamet vagy e-maileket kaptak tőled.

- Azt tapasztalja, hogy új programok vagy eszköztárak lettek telepítve a számítógépére.

- Üzeneteket kap hamis vírusirtótól vagy más rosszindulatú szoftvertől(rogue software)

- Az internet sebessége lassú és lassú lett

- Jelentős növekedés tapasztalható a hálózati(Network) tevékenységben.

- A tűzfala(Firewall) elfoglalt több kifelé irányuló kapcsolódási kérés blokkolásával

- Biztonsági szoftvere le van tiltva.

- A kezdőlapot vagy az alapértelmezett böngésző keresőmotorját feltörték

- Az egér automatikusan mozog a kiválasztáshoz

- Kezdődik a hívások a Banktól(Bank) , a hitelkártya-(Credit Card) társaságtól, az online áruháztól(Online Store) a fizetés elmulasztásáról, a banki egyenleg elmerüléséről, a váratlan fennálló egyenlegekről vagy vásárlásokról.

Nézzünk meg néhány ilyen jelet részletesen, nem meghatározott sorrendben.(Let us take a look at some of these signs in detail, in no specific order.)

Online jelszavak megváltoztatása

Ha azt veszi észre, hogy egy vagy több online jelszava hirtelen megváltozott, akkor több mint valószínű, hogy feltörték. Itt általában az történik, hogy az áldozat tudtán kívül válaszol egy hitelesnek tűnő adathalász e-mailre(Phishing email) , amely állítólag a szolgáltatástól származik, és a módosított jelszóval végződik. A hacker begyűjti a bejelentkezési adatokat, bejelentkezik, megváltoztatja a jelszót, és a szolgáltatás segítségével pénzt lop el az áldozattól vagy az áldozat ismerőseitől. Tekintse meg, hogyan kerülheti el az adathalász csalásokat és támadásokat(avoid Phishing Scams and Attacks) , és tegyen lépéseket az online személyazonosság-lopás(Online Identity Theft) megelőzése érdekében .

Kárelhárítási intézkedésként azonnal értesítheti minden kapcsolattartóját a feltört fiókról. Másodszor(Second) , azonnal lépjen kapcsolatba az online szolgáltatással, hogy jelentse a feltört fiókot. A legtöbb online szolgáltatás tudatában van ennek a fajta rosszindulatnak, és rendelkezik a szükséges erővel és szakértelemmel ahhoz, hogy helyreállítsa a dolgokat, és új jelszóval visszaállítsa a fiókot az irányítása alá. Helyreállíthatja a feltört Microsoft-(Microsoft Accounts) , Google-(Google Accounts) , Facebook-(Facebook account) , Twitter(Twitter account) -fiókokat stb. a megfelelő eljárással.

Hiányzik az összeg(Amount) a bankszámlájáról

Baleset esetén minden pénzét elveszítheti, ha egy hacker hozzáfér személyes adataihoz ( hitelkártya(Credit Card) , online banki(Online Banking) adatok stb.). Ennek elkerülése érdekében kapcsolja be a tranzakciós figyelmeztetéseket, amelyek szöveges figyelmeztetést küldenek Önnek, ha valami szokatlan történik. Sok pénzintézet engedélyezi a tranzakciós összegek küszöbének beállítását, és ha a küszöböt túllépik, vagy külföldre kerül, figyelmeztetést kap. Jó ötlet lenne követni ezeket az online banki tippeket(Online Banking Tips) .

Hamis víruskereső üzenetek

A hamis(Fake) víruskereső figyelmeztető üzenetek az egyik legbiztosabb jele annak, hogy a rendszert feltörték. A Hamis víruskeresés leállításához kattintson a Nem vagy a Mégse gombra, mivel a kár már megtörtént. Ezek a programok gyakran használnak javítatlan szoftvereket, például a Java Runtime Environment -et a rendszer kihasználásához.

Gyakori véletlenszerű felugró ablakok

Ez a probléma többnyire a böngészőjéhez kapcsolódik, és azt jelzi, hogy nem kívánt szoftverek vagy rosszindulatú programok vannak telepítve a számítógépére, mivel a webhelyek általában nem generálnak káros előugró ablakokat .

Átirányított internetes(Internet) keresések vagy kezdőlap

Köztudott tény, hogy a legtöbb hacker azzal keresi a kenyerét, hogy a böngészőjét máshova irányítja, mint arra a címre, amelyet fel szeretne keresni. Ennek minden bizonnyal az az oka, hogy a hacker azért kap fizetést, mert az Ön kattintásai valaki más webhelyén jelennek meg, gyakran azok, akik nem tudják, hogy a webhelyükre érkező kattintások rosszindulatú átirányításból származnak.

Gyakran észlelheti vagy pontosan meghatározhatja az ilyen típusú rosszindulatú programokat, ha egyszerűen beír néhány kapcsolódó, nagyon gyakori szót a népszerű keresőmotorok keresősávjába, és ellenőrzi, hogy megjelennek-e a keresése szempontjából releváns találatok. A küldött és visszaküldött forgalom mindig határozottan különbözik egy kompromittált számítógépen és egy nem kompromittált számítógépen.

A számítógépe botnet csomópontként működik?

A botnetek feltört számítógépek hálózatai, amelyeket távoli támadók irányítanak olyan tiltott feladatok végrehajtására, mint a spam küldése vagy más számítógépek megtámadása. Lehet, hogy számítógépét feltörték, és csomópontként(Node) működik .

TIPP(TIP) : Mielőtt továbblépne, érdemes elolvasnia a bejegyzésünket – Miért akarná valaki feltörni a számítógépemet(Why would someone want to hack my computer) ?

Mi a teendő, ha feltörték a számítógépét?

1] Ha úgy érzi, hogy Windows PC-jét feltörhették, húzza ki az internetkapcsolatot(Internet) , indítsa el a Csökkentett módot , és futtassa le a (boot into Safe Mode)víruskereső szoftver(antivirus software) teljes mélyreható vizsgálatát . Ha a biztonsági szoftver le van tiltva, használjon egy jó igény szerinti víruskeresőt(on-demand antivirus scanner) . és futtassa külső lemezről vagy USB -ről .

2] Speciális eszközöket is használhat, például a Norton Power Erasert, egy hacker-ellenes szoftvert vagy ezen Botnet-eltávolító eszközök egyikét .

2] Eltávolíthatja a hamis eszköztárakat a böngészőből egy jó Browser Hijacker Removal szoftver segítségével(Browser Hijacker Removal software) .

3] Nyissa meg(Open) a Vezérlőpultot(Control Panel) , és távolítsa el a gyanúsnak tűnő programokat.

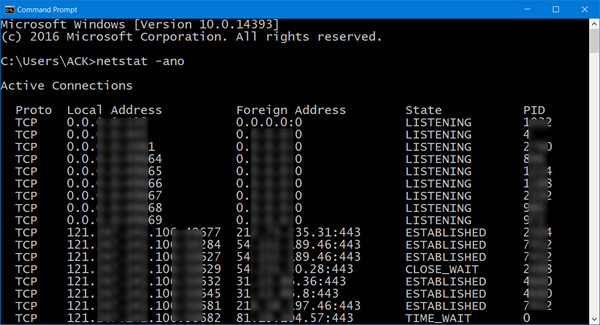

4] Amikor csatlakozik az internethez(Internet) , nyisson meg egy parancssort(Command Prompt) , írja be a következő parancsot, és nyomja meg az Enter billentyűt :

netstat –ano

- -a paraméter felsorolja a számítógép összes csatlakozását és figyelő portját

- -n paraméter megjeleníti a címeket és a portszámokat

- -o paraméter a kapcsolatért felelős folyamatazonosítót adja ki.

Egy pillantással egy informatikai rendszergazda figyelemmel kísérheti az Ön nyitott portjait(Ports) és a rendszerben folyó hálózati tevékenységet.

Ellenőrizze(Check) , hogy nincs-e gyanús kapcsolat. Jegyezze fel, hogy minden olyan kapcsolat, amelyen az „Established” felirat és a PID szám szerepel, és győződjön meg arról, hogy minden ilyen kapcsolat érvényes kapcsolat. Ha szükséges, nyomja meg a Ctrl+Shift+Esc a Feladatkezelő(Task Manager) megjelenítéséhez . Ezután vigye az egérmutatót a „Folyamatok” fülre, és kattintson a „Nézet” fülre, válasszon oszlopokat, és ellenőrizze a Process Identifier PID oszlopot. Azonnal megjelenik a PID(PID) - számok teljes listája . Keresse meg a számot, amelyet pillanatokkal ezelőtt feljegyzett a CMD ablakban. Ha kétségei vannak, állítsa le a folyamatot.

5] Telepítsen egy sávszélesség-figyelő eszközt(bandwidth monitoring tool) , hogy figyelemmel kísérhesse a használatot. A Packet Sniffing Tools segítségével(Packet Sniffing Tools) elfogja és naplózza a hálózati forgalmat.

Az operációs rendszert és a telepített szoftvereket mindig frissítse, hogy bezárja az összes szoftversérülékenységet , és jó biztonsági szoftvert(security software) használjon . Alapvető fontosságú, hogy tisztában legyen ezekkel a fejleményekkel, mivel a mai fenyegetési környezetben egyetlen vírusirtó szoftver sem nyújt 100%-os nyugalmat. Ennek leküzdésére olyan kártevőirtó programokat kell használni, amelyek figyelik a programok viselkedését – heurisztikát(Heuristics) –, hogy elkapják a korábban fel nem ismert kártevőket. Más, virtualizált környezetet használó programok, VPN - ek, hacker-elhárító szoftverek és hálózati forgalomérzékelő szoftverek is telepíthetők.

6] Használja(Make) a Detekt ingyenes felügyeleti szoftvert a Windows rendszerhez(Windows) .

Íme néhány tipp, amelyek segítenek távol tartani a hackereket a Windows rendszerű számítógépétől(tips that will help you keep Hackers out of your Windows computer) .(Here are some tips that will help you keep Hackers out of your Windows computer.)

Ha további segítségre van szüksége, kérjük, olvassa el ezt a rosszindulatú programok eltávolítási útmutatóját(Malware Removal Guide) . Érdemes lehet elolvasni ezt a bejegyzést is, melynek címe: Hogyan állapítható meg, hogy számítógépe vírusos-e(how do you tell if your computer has a virus) .

Related posts

Ismerje meg a számítógép RAM-át, a grafikus kártyát/videómemóriát a Windows 11/10 rendszeren

10 hasznos számítógépes egértrükk a Windows 11/10 rendszerhez

3 módja annak, hogy fényképet vagy videót készítsen Chromebookon

Számítógép- és e-mail-figyelő vagy kémszoftver észlelése

Síkképernyős kijelző technológia demisztifikálva: TN, IPS, VA, OLED és még sok más

Hogyan téríthetek vissza egy játékot a Steamen

Hogyan javítsunk ki egy Steam „Függőben lévő tranzakció” hibát

Mi az a Discord Streamer mód és hogyan kell beállítani

Hogyan találhatunk emlékeket a Facebookon

A Discord nem nyílik meg? 9 javítási módszer

A legjobb fényképezőgép-beállítások portrékhoz

Hogyan töltsünk le Twitch videókat

Hogyan lehet keresni és megtalálni valaki törölt tweetjeit

Hogyan lehet deaktiválni egy Facebook-fiókot törlés helyett

Hogyan készítsünk átlátszó hátteret a GIMP-ben

Klip felosztása az Adobe Premiere Pro programban

Mi az Uber utas-besorolása és hogyan ellenőrizhető?

Bármely vezetékes nyomtató vezeték nélkülivé tétele 6 különböző módon

Facebook-barátok keresése hely, állás vagy iskola alapján

Hogyan lehet ellenőrizni a merevlemezen a hibákat