Mi az az ember a középső támadásban (MITM): meghatározás, megelőzés, eszközök

Adataink online védelme soha nem lesz könnyű feladat, különösen manapság, amikor a támadók rendszeresen új technikákat és kihasználásokat találnak ki az Ön adatainak ellopására. Néha a támadásaik nem olyan károsak az egyes felhasználók számára. Egyes népszerű webhelyek vagy pénzügyi adatbázisok elleni nagyszabású támadások azonban rendkívül veszélyesek lehetnek. A legtöbb esetben a támadók először megpróbálnak rosszindulatú programokat juttatni a felhasználó gépére. Néha azonban ez a technika nem működik.

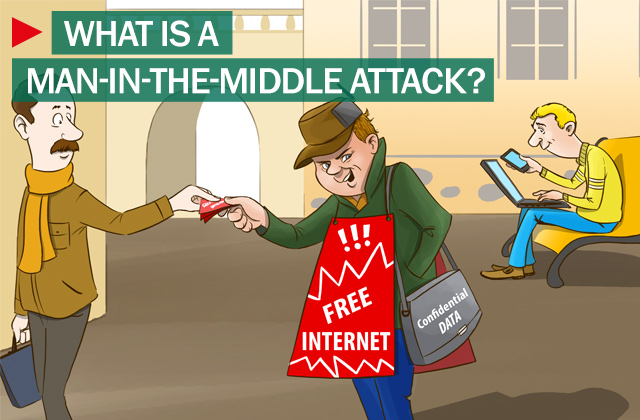

A kép forrása: Kaspersky.

Mi az a Man-In-The-Middle Attack

Egy népszerű módszer a Man-In-The-Middle támadás(Man-In-The-Middle attack) . Vödörbrigád támadásként(bucket brigade attack) is ismert , vagy néha Janus támadásként(Janus attack) a kriptográfiában. Ahogy a neve is sugallja, a támadó két fél között tartja magát, elhiteti velük, hogy privát kapcsolaton keresztül közvetlenül beszélnek egymással, miközben valójában az egész beszélgetést a támadó irányítja.

Az ember a közepén támadás csak akkor lehet sikeres, ha a támadó kölcsönös hitelesítést alakít ki két fél között. A legtöbb kriptográfiai protokoll mindig biztosít valamilyen végpont-hitelesítést, különösen a felhasználók elleni MITM -támadások blokkolására. A Secure Sockets Layer (SSL)(Secure Sockets Layer (SSL)) protokollt mindig az egyik vagy mindkét fél hitelesítésére használják egy kölcsönösen megbízható hitelesítési hatóság segítségével.

Hogyan működik

Tegyük fel, hogy ebben a történetben három szereplő van: Mike , Rob és Alex . Mike kommunikálni akar Robbal(Rob) . Eközben Alex (támadó) megakadályozza a beszélgetést, hogy lehallgathassa, és hamis beszélgetést folytat Robbal (Rob)Mike nevében . Először(First) Mike elkéri Robtól(Mike) a nyilvános kulcsát . (Rob)Ha Rob megadja a kulcsát Mike -nak , Alex elfog, és így kezdődik a „középben támadás”. Alex ezután hamisított üzenetet küld Mike -nak(Mike)amely állítólag Robtól(Rob) származik, de tartalmazza Alex nyilvános kulcsát. Mike könnyen elhiszi, hogy a kapott kulcs valóban Robé(Rob) , ha ez nem igaz. Mike ártatlanul titkosítja az üzenetét Alex kulcsával, és visszaküldi az átalakított üzenetet Robnak(Rob) .

A leggyakoribb MITM -támadásoknál a támadó többnyire WiFi -útválasztót használ a felhasználó kommunikációjának lehallgatására. Ezt a technikát úgy lehet kidolgozni, hogy az útválasztót néhány rosszindulatú programmal kihasználva elfogja a felhasználói munkameneteket az útválasztón. Itt a támadó először WiFi(WiFi) hotspotként konfigurálja a laptopját, és egy nyilvános területen, például repülőtéren vagy kávézóban gyakran használt nevet választ. Miután a felhasználó csatlakozik a rosszindulatú útválasztóhoz, hogy elérjen webhelyeket, például online banki vagy kereskedelmi webhelyeket, a támadó későbbi felhasználás céljából naplózza a felhasználó hitelesítő adatait.

Man-in-the-middle támadásmegelőzés és eszközök

A legtöbb hatékony MITM(MITM) elleni védekezés csak az útválasztón vagy a szerver oldalon található. Nem lesz külön ellenőrzése a tranzakció biztonsága felett. Ehelyett erős titkosítást használhat az ügyfél és a szerver között. Ebben az esetben a szerver digitális tanúsítvány bemutatásával hitelesíti a kliens kérését, és ekkor jöhetett létre az egyetlen kapcsolat.

Egy másik módszer az ilyen MITM(MITM) -támadások megelőzésére , hogy soha ne csatlakozzon közvetlenül a nyitott WiFi útválasztókhoz. Ha szeretné, használhat egy böngészőbővítményt, például a HTTPS Everywhere -t vagy a ForceTLS -t . Ezek a beépülő modulok segítenek biztonságos kapcsolat létrehozásában, amikor az opció elérhető.

Olvassa el a következőt(Read next) : Mik azok az ember a böngészőben támadások(Man-in-the-Browser attacks) ?

Related posts

Internetbiztonsági cikk és tippek Windows-felhasználóknak

Az 5 legjobb Firefox adatvédelmi bővítmény az online biztonság érdekében

Online hírnévkezelési tippek, eszközök és szolgáltatások

Hogyan ellenőrizhető, hogy egy hivatkozás biztonságos-e, vagy nem használja a webböngészőt

Tudja meg, hogy online fiókját feltörték-e, és kiszivárogtak-e az e-mail-címek és a jelszavak adatai

A legjobb ingyenes online folyamatábra készítő eszközök

PayPal bejelentkezés: Tippek a regisztrációhoz és a biztonságos bejelentkezéshez

A legjobb alkalmazások az internethasználat figyelésére

Mi az a webhelyforgalom-ujjlenyomat-vizsgálat? Hogyan védd meg magad?

Ingyenes hamis névgenerátor hamis identitás generálásához

Mik azok a digitális lábnyomok, nyomok vagy árnyékok?

Szülői felügyelet beállítása ASUS útválasztón -

Microsoft-átverések: Telefonos és e-mailes csalások, amelyek visszaélnek a Microsoft névvel

Az Internet Download Manager növeli a letöltési sebességet?

Hogyan szabályozhatja gyermeke internetezési idejét az ASUS útválasztón

Mi történik az online fiókokkal, amikor meghalsz: Digitális vagyonkezelés

Tippek a biztonság megőrzéséhez nyilvános számítógépeken

4+ ingyenes eszköz távoli kapcsolatok létrehozásához Mac-ről Windows PC-re

Kerülje el az online műszaki támogatási csalásokat és a számítógép-tisztító megoldásokat

A legjobb ingyenes online videokonferencia-eszközök regisztráció NÉLKÜL