Szolgáltatásmegtagadási (DoS) támadás: mi ez és hogyan lehet megakadályozni

Érzett már valaha szokatlan lassúságot a hálózati sebességben vagy egy bizonyos webhely váratlan elérhetetlenségét? Előfordulhat, hogy szolgáltatásmegtagadási támadás(Denial of Service attack) van folyamatban. Lehet, hogy ismeri a szolgáltatásmegtagadás(Denial of Service) kifejezést, de a valóságban nehéz lehet különbséget tenni a valódi támadás és a normál hálózati tevékenység között. Szolgáltatásmegtagadási (vagy DoS)(Denial of Service (or DoS)) támadás, amely, ahogy a neve is sugallja, közvetlenül kapcsolódik egy szolgáltatás, nevezetesen az internet , megtagadásához .

A DoS támadás egyfajta támadás, amely felemészti a felhasználó erőforrásait, és térdre kényszeríti a hálózatot, megakadályozva ezzel a jogos felhasználók hozzáférését bármely webhelyhez. A DoS támadás az egyik legkifinomultabb támadás volt és az is marad, amelyre nincs potenciális megelőzési politika. Ebben a bejegyzésben megvilágítjuk, mi az a DoS támadás, hogyan lehet jobban megelőzni, és mit kell tenni abban az esetben, ha tudja, hogy megtámadták.

Mi az a DoS vagy(DoS) szolgáltatásmegtagadási támadás (Service Attack)?(Denial)

DoS -támadás esetén egy rosszindulatú támadó megakadályozza, hogy a felhasználók hozzáférjenek egy szolgáltatáshoz. Ezt úgy teszi, hogy megcélozza az Ön számítógépét és hálózati kapcsolatát, vagy a használni kívánt webhely számítógépeit és hálózatát. Így megakadályozhatja, hogy hozzáférjen e-mailjeihez vagy online fiókjaihoz.

Képzeljen el egy olyan helyzetet, amikor megpróbál bejelentkezni az Internet Banking fiókjába online tranzakciós tevékenység céljából. Azonban bármilyen furcsának is tűnik, a gyors internetkapcsolat ellenére megtagadják a hozzáférést a bank weboldalához. Most két lehetőség adódhat – vagy az internetszolgáltató nem működik, vagy DoS támadás érte!

A DoS támadás során a támadó felesleges kérések özönét küldi a kérdéses webhely fő szerverére, amely alapvetően túlterheli azt, és blokkolja a további kéréseket, mielőtt a kapacitást visszatartják. Ez megtagadja a bejövő jogos kéréseket erre a webhelyre, és következésképpen Ön az áldozat( you’re the victim) .

A támadás módjai azonban eltérőek lehetnek a támadó indítékaitól függően, de ez a leggyakoribb módja a DoS támadás indításának. A támadás egyéb módjai közé tartozhat egy adott személy hozzáférésének megakadályozása egy bizonyos webhelyhez, a szerver végén lévő két gép közötti kapcsolat akadályozása, így a szolgáltatás megszakítása stb.

Egyes támadók egy másik típusú DoS támadásra is fellépnek – az e- mail bombázásra(Email bombing) , amelynek során sok spam e-mail jön létre és özönlik el a beérkezett üzenetek mappájába(Inbox) , így a levelezőszerverhez intézett további kéréseket letiltják. Ez széles körben megtörténhet, még a munkáltatók által biztosított e-mail fiókokon is, nem beszélve az olyan nyilvános levelezőszolgáltatásokról, mint a Yahoo, az Outlook stb(Yahoo, Outlook, etc) . Még az is előfordulhat, hogy megfosztják a további jogos e-mailek fogadásától, mivel a kijelölt tárhelykvótája megtelik. Mivel ambícióik nagyon változatosak, a támadók motivációja a „csak kedvéért” a pénzügyi összecsapáson át a bosszúig terjedhet.

Kapcsolódó(Related) : A böngésző elakadt a Böngésző ellenőrzése a hozzáférés előtt(Checking Your Browser Before Accessing) üzenetnél.

A DoS támadások típusai

A támadás természetétől és szándékától függően többféle program használható DoS támadások indítására a hálózaton. Vegye figyelembe az alábbi leggyakrabban használt DoS támadásokat:

1] SYN Flood

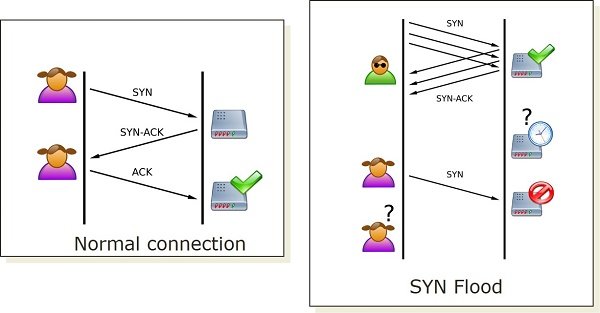

A SYN Flood(SYN Flood) indokolatlanul kihasználja a TCP - kapcsolat megnyitásának szokásos módját. Amikor egy kliens TCP -kapcsolatot akar nyitni a kiszolgáló nyitott portjával, (TCP)SYN - csomagot küld ki . A szerver fogadja a csomagokat, feldolgozza azokat, majd visszaküld egy SYN-ACK csomagot, amely tartalmazza a ( SYN-ACK)forráskliens átvitelvezérlő blokk (TCB)(Transmission Control Block (TCB)) táblájában tárolt információit . Normál körülmények között a kliens egy ACK -csomagot küld vissza, amely nyugtázza a szerver válaszát, és ezzel megnyit egy TCP - kapcsolatot. Azonban egy lehetséges SYN árvízi támadás alatt(SYN flood attack), a támadó egy sereg csatlakozási kérelmet küld ki egy paródia IP-cím használatával, amelyeket a célgép legitim kérésként kezel. Ezt követően ezek mindegyikének feldolgozásával lesz elfoglalva, és megpróbál kapcsolatot nyitni az összes rosszindulatú kérés számára.

Normál körülmények között a kliens egy ACK -csomagot küld vissza, amely nyugtázza a szerver válaszát, és ezzel megnyit egy TCP - kapcsolatot. Egy lehetséges SYN árvíztámadás esetén azonban a támadó egy sereg csatlakozási kérelmet küld ki egy paródia IP-cím használatával, amelyeket a célgép legitim kérésként kezel. Ezt követően ezek mindegyikének feldolgozásával lesz elfoglalva, és megpróbál kapcsolatot nyitni az összes rosszindulatú kérés számára. Ez azt eredményezi, hogy a szerver folyamatosan egy ACK -csomagra vár minden egyes kapcsolódási kérés esetén, amely valójában soha nem érkezik meg. Ezek a kérések gyorsan kitöltik a szerver TCB -jét(TCB)táblázatot, mielőtt időzítené a kapcsolatot, és így minden további jogos csatlakozási kérés a várakozási sorba kerül.

Olvassa el(Read) : Mi a Ransom szolgáltatásmegtagadás(What is Ransom Denial of Service) ?

2] HTTP Flood

Ezt leggyakrabban webszolgáltatások és alkalmazások támadására használják. Anélkül, hogy nagy hangsúlyt fektetne a nagy sebességű hálózati forgalomra, ez a támadás teljes és érvényesnek tűnő HTTP POST kéréseket(HTTP POST requests) küld . Kifejezetten a célkiszolgáló erőforrásainak kimerítésére tervezték, a támadó számos ilyen kérést küld, hogy megbizonyosodjon arról, hogy a további jogos kéréseket nem veszi át a célkiszolgáló, miközben a hamis kérések feldolgozásával van elfoglalva. Mégis olyan egyszerű, de nagyon nehéz megkülönböztetni ezeket a HTTP kéréseket az érvényesektől, mivel a fejléc(Header) tartalma mindkét esetben elfogadhatónak tűnik.

3] Elosztott(Distributed Denial) szolgáltatásmegtagadási támadás(Service Attack) ( DDoS )

Az elosztott szolgáltatásmegtagadás(Distributed Denial of Service) vagy DDoS támadás olyan, mint a kitüntetett tiszt ebben a bandában. A normál DoS(DoS) támadást meghaladó szintek által kifinomult DDoS a forgalmat a célgépen több számítógépen keresztül generálja. A támadó egyszerre több feltört számítógépet és egyéb eszközt irányít, és megosztja a feladatot, hogy elárassza a célkiszolgálót forgalommal, erősen felemésztve annak erőforrásait és sávszélességét. A támadó az Ön számítógépét arra is használhatja, hogy támadást indítson egy másik számítógép ellen, ha elhúzódó biztonsági problémák merülnek fel.

Bármennyire is nyilvánvaló, a DDoS-támadás(DDoS attack) sokkal hatékonyabb és valósabb lehet a DoS -hez képest . Egyes webhelyek, amelyek több kapcsolatot is könnyen kezelnek, könnyen leállíthatók több egyidejű spamkéréssel. A botneteket(Botnets) mindenféle sebezhető eszköz toborzására használják, amelyek biztonságát úgy lehet veszélyeztetni, hogy vírust fecskendeznek beléjük, és regisztrálják őket a zombi hadseregbe(Zombie army) , amelyet a támadó irányíthat és használhat DDoS támadásokhoz. Következésképpen(Hence) normál számítógép-felhasználóként tisztában kell lennie a rendszerben és a körülötte lévő biztonsági réssel, ellenkező esetben előfordulhat, hogy valaki piszkos munkáját végzi, és soha nem tud róla.

DoS támadás megelőzés

A DoS(DoS) támadásokat nem lehet előre meghatározni. Nem akadályozhatja meg, hogy a DoS támadás áldozatává váljon. Ennek nem sok hatékony módja van. Csökkentheti azonban annak a lehetőségét, hogy részese legyen egy ilyen támadásnak, ha számítógépe egy másik támadásra használható. Vegye figyelembe az alábbi kiemelkedő pontokat, amelyek segíthetnek a saját javára fordítani az esélyeket.

- Ha még nem tette meg, telepítsen víruskereső(antivirus) programot és tűzfalat a hálózatába. (firewall)Ez segít korlátozni a sávszélesség-használatot csak a hitelesített felhasználókra.

- A kiszolgálókonfiguráció(Server configuration) csökkentheti a támadások valószínűségét. Ha Ön hálózati adminisztrátor egy bizonyos cégnél, tekintse át a hálózati konfigurációkat, és szigorítsa a tűzfal házirendjeit, hogy megakadályozza a nem hitelesített felhasználókat a szerver erőforrásainak megszólításában.

- Egyes harmadik féltől származó szolgáltatások(third-party services) útmutatást és védelmet kínálnak a DoS támadásokkal szemben. Ezek drágák, de hatékonyak is lehetnek. Ha van tőkéje ilyen szolgáltatások telepítéséhez a hálózatában, jobb, ha elindul.

A DoS támadások általában nagy horderejű szervezeteket(high-profile organizations) céloznak meg, mint például banki és pénzügyi szektor vállalatai, kereskedelmi és kereskedelmi csonkok stb. Az embernek teljes tudatában kell lennie, és folyamatosan a válla fölött kell néznie, hogy megakadályozza az esetleges támadásokat. Bár ezek a támadások nem kapcsolódnak közvetlenül bizalmas információk ellopásához, az áldozatoknak tetemes időbe és pénzbe kerülhet, hogy megszabaduljanak a problémától.

Hasznos Linkek:(Useful links:)

- A szolgáltatásmegtagadási (Service Attacks)támadások(Denial) megelőzése – MSDN

- Bevált gyakorlatok a DoS/Denialszolgáltatásmegtagadási támadások(Service Attacks) megelőzésére – MSDN

- A szolgáltatásmegtagadási támadások(Denial-of-Service Attacks) megértése – US-Cert.go v

- Az Office 365(Office 365) védelme a szolgáltatásmegtagadásos támadásokkal (Service Attacks – Read)szemben(Against Denial) – További információ a Microsoftnál(Microsoft)

- A kép forrása a Wikipédia.

Related posts

DDoS elosztott szolgáltatásmegtagadási támadások: védelem, megelőzés

A SmartByte hálózati szolgáltatás lassú internetsebességet okoz a Windows 11/10 rendszeren

Mi az a Ransom Denial of Service (RDoS)? Megelőzés és óvintézkedések

Tiltsa le az Internet Explorer 11-et önálló böngészőként a csoportházirend segítségével

Hogyan ellenőrizhető, hogy az IP-címe szivárog-e

Internetkapcsolat beállítása Windows 11/10 rendszeren

Nem tud csatlakozni az internethez? Próbálja ki a Complete Internet Repair Tool eszközt

Az Internet Radio Station ingyenes beállítása Windows PC-n

Mi a 403 tiltott hiba és hogyan javítható?

Az Ethernet folyamatosan megszakad a Windows 11/10 rendszerben

Az útválasztó IP-címének megkeresése Windows 10 rendszeren - IP-cím keresése

Brute Force Attacks – Meghatározás és megelőzés

Hogyan használjunk megosztott internetkapcsolatot otthon

Yandex DNS áttekintés: Gyorsabb, biztonságosabb internet vezérlőkkel

Mit jelentenek a gyakori HTTP-állapotkód-hibák?

A Domain Fronting a Veszélyekkel és a

Ellenőrizze, hogy internetkapcsolata képes-e 4K tartalom streamelésére

Ezekkel az eszközökkel gyorsan migrálhat az Internet Explorerről az Edge-re

Mi az a Network Address Translator (NAT)? Mit csinal? szükségem van rá?

Internet Explorer End Of Life; Mit jelent ez a vállalkozások számára?