Szörfözési támadások: Siri eltérítése, Alexa, Google, Bixby ultrahanghullámokkal

A Voice Assistantek segítenek a napi házimunkákban – legyen szó időpont egyeztetésről az ügyféllel a zenelejátszáshoz és egyebekhez. A hangasszisztensekkel kapcsolatos piac tele van lehetőségekkel: Google , Siri , Alexa és Bixby . Ezek az asszisztensek hangutasításokkal aktiválhatók, és elvégzik a dolgokat. Például megkérheti Alexát(Alexa) , hogy játsszon le néhány tetszőleges dalt. Ezeket az eszközöket el lehet téríteni és az eszköz tulajdonosa ellen használhatják fel. Ma az ultrahanghullámokat(Ultrasound) használó szörfözési támadásokról(Surfing Attacks) és az általuk okozott lehetséges problémákról fogunk tanulni .

Mi az a szörfözési támadás?

Az okoseszközök olyan hangsegédekkel vannak felszerelve, mint a Google Home Assistant , az Alexa az Amazontól(Amazon) , a Siri az Apple -től és néhány nem túl népszerű hangasszisztens. Sehol nem találtam definíciót az interneten(Internet) , ezért a következőképpen határozom meg:

“Surfing attacks refer to hijacking of voice assistants using inaudible sounds such as Ultrasound waves, with an intention to access device owners’ data without the knowledge of owner”.

Talán már tudja, hogy az emberi fül csak bizonyos frekvenciatartományok (20 Hz és 20 KHz között) érzékeli a hangokat. Ha valaki olyan hangjeleket küld, amelyek kívül esnek az emberi fül hangspektrumán, akkor nem hallja azokat. Ugyanez az ultrahangokkal(Ultrasounds) . A frekvencia túl az emberi fül érzékelésén.

A rosszfiúk elkezdték használni az ultrahanghullámokat(Ultrasound) a hangutasításokat használó eszközök, például okostelefonok és okosotthonok eltérítésére. Ezek az ultrahanghullámok(Ultrasound) frekvenciájú hangutasításai meghaladják az emberi érzékelést. Ez lehetővé teszi a hackerek számára, hogy a hangasszisztensek segítségével megszerezzék a kívánt információkat (amelyek a hangvezérelt okoseszközökben vannak tárolva). Erre a célra nem hallható hangokat használnak.

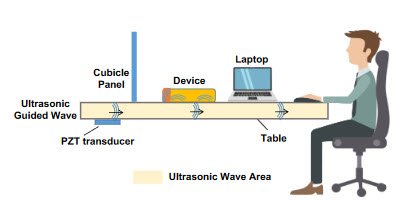

Szörfözési támadások esetén a hackereknek nem kell az okoseszköz látóterében lenniük ahhoz, hogy hangsegédekkel irányítsák azt. Például, ha egy iPhone-t tesznek az asztalra, az emberek azt feltételezik, hogy a hang mozoghat a levegőben, így ha hangutasítás érkezik a levegőben, észrevehetik a hackereket. De ez nem így van, mert a hanghullámoknak csak egy vezetőre van szükségük a terjedéshez.

Tudd(Know) , hogy a szilárd műtermékek is segíthetik a hang terjedését, amíg rezegnek. A fából készült asztal továbbra is képes hanghullámokat átadni a fán. Ezek az ultrahanghullámok(Ultrasound) , amelyeket parancsként használnak arra, hogy illegálisan végezzenek dolgokat a célfelhasználók okostelefonjain vagy más okoseszközökön, amelyek hangsegédeket használnak, mint például a Google Home vagy az Alexa .

Olvassa el(Read) : Mi az a Password Spray Attack ?

Hogyan működnek a szörfözési támadások?

Nem hallható ultrahanghullámok használata, amelyek áthaladhatnak azon a felületen, ahol a gépeket tartják. Például, ha a telefon egy faasztalon van, akkor nem kell mást tenniük, mint egy gépet csatlakoztatni az asztalhoz, amely ultrahanghullámokat tud küldeni szörfözéshez.

Valójában egy eszköz van rögzítve az áldozat asztalához vagy bármilyen felülethez, amelyen a hangasszisztenst pihenteti. Ez az eszköz először az okosasszisztensek hangerejét halkítja le, hogy az áldozatok ne gyanakodjanak semmit. A parancs a táblához csatlakoztatott eszközön keresztül érkezik, és a parancsra adott választ is ugyanaz a gép gyűjti össze, vagy valami más, amely távoli helyen található.

Például kiadható egy parancs, amely így szól: „ Alexa , kérlek olvasd el az SMS - t, amit most kaptam”. Ez a parancs nem hallható a szobában lévők számára. Alexa rendkívül halk hangon olvassa fel az OTP -t (egyszeri jelszót) tartalmazó SMS -t. (SMS)Ezt a választ a gépeltérítő eszköz ismét rögzíti, és oda küldi, ahová a hackerek akarják.

Az ilyen támadásokat szörfözési támadásoknak(Attacks) nevezik . Megpróbáltam minden szakszót eltávolítani a cikkből, hogy még egy nem technikus is megértse ezt a problémát. Haladó olvasáshoz itt van egy link egy kutatási cikkre(a link to a research paper) , amely jobban elmagyarázza.

Olvassa el a következőt(Read next) : Mik azok a Living Off The Land támadások(What are Living Off The Land attacks) ?

Related posts

Siri, Google Asszisztens és Cortana – Három digitális asszisztens összehasonlítása

A legjobb intelligens csatlakozók 2019-ben, amelyek együttműködnek az Alexával és a Google Home-val

A Shodan az internethez csatlakozó eszközök keresőmotorja

A dolgok internete (IoT) – Gyakran Ismételt Kérdések (GYIK)

Ki birtokolja az IoT-adatokat? Gyártó, végfelhasználó vagy valamilyen harmadik fél?

Raspberry Pi modul beállítása alapértelmezett beállításokkal

Javítsa ki a Google Dokumentumok helyesírás-ellenőrzését, amely nem működik megfelelően

ERR_NAME_NOT_RESOLVED, 105-ös hibakód a Google Chrome-ban

Hogyan léphet kapcsolatba a Google AdSense-szel e-mailben

Miért célpontjai az IoT-eszközök, mint például az Amazon Echo, a támadók számára, és hogyan védheti meg magát

Google Dokumentumok billentyűparancsai Windows 11/10 PC-hez

Szöveg elforgatása a Google Táblázatok internetes alkalmazásban

A Google-fájlokra mutató „Másolat készítése” hivatkozások megosztása másokkal

A Google Drive folyamatosan összeomlik Windows PC-n

A Google Könyvjelzők legjobb alternatívái, amelyeket érdemes megnézni

Google Chrome könyvjelzők importálása vagy exportálása HTML-fájlba

A legjobb számlasablonok a Google Dokumentumokhoz szabadúszóknak, kisvállalkozásoknak

Böngészési hibaüzenet lépett fel – Google Dokumentumok a Chrome-ban

A Google Chrome nem válaszol. Újraindítja most?

Hogyan nyomtathat ki kiválasztott cellákat az Excelben vagy a Google Táblázatokban egy oldalon